GrandCrab Ransomware v4.1.2. Malwarebytes Lab

GrandCrab Ransomware installerer seg i vertsdatasystemer gjennom forkledde online nedlastinger, mest angivelig i form av PDF-kvitteringer, og krypterer brukerens lokale data ved å utføre .gdcb- og .crab-filene. Denne løsepenger er den mest utbredte skadelige programvaren i sitt slag, og den bruker Magnitude Exploit Kit for å spre seg til byttedyret. Den siste versjonen av GrandCrab Ransomware, versjon 4.1.2, har nylig blitt oppdaget, og før angrepene får fart, et sørkoreansk cybersikkerhetsselskap, AhnLab , har replikert den heksadesimale strengen som kjøres på kompromitterte systemer av GrandCrab ransomware 4.1.2, og selskapet har formulert den til å eksistere på upåvirkede systemer ufarlig slik at når ransomware kommer inn i et system og utfører strengen for å kryptere den, lurt til å tro at datamaskinen allerede er kryptert og kompromittert (allerede infisert, visstnok) og slik at ransomware ikke kjører på nytt den samme krypteringen som vil doble kryptere og ødelegge filene helt.

Den heksadesimale strengen formulert av AhnLab oppretter unike heksadesimale ID-er for vertssystemene sine basert på detaljene til selve verten og en Salsa20-algoritme som brukes sammen. Salsa20 er en strukturert symmetrisk kryptering med 32 bytes nøkkelengde. Denne algoritmen har blitt observert å være vellykket mot en rekke angrep og har sjelden kompromittert vertsenhetene når de blir utsatt for ondsinnede hackere. Krypteren ble utviklet av Daniel J. Bernstein og sendt til eStream for utviklingsformål. Den er nå i bruk i AhnLabs GrandCrab Ransomware v4.1.2 kampmekanisme.

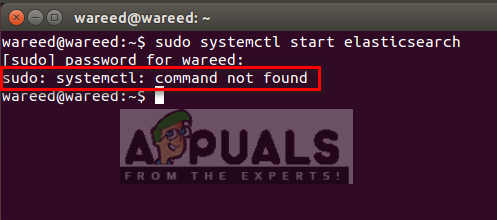

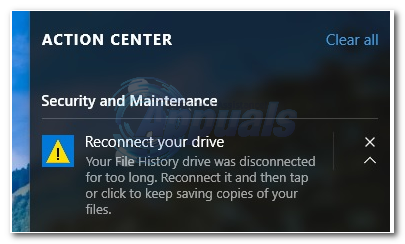

Den formulerte applikasjonen for å avverge GC v4.1.2 lagrer [hexadecimal-string] .lock-filen på forskjellige steder basert på Windows-operativsystemet til verten. I Windows XP lagres applikasjonen i C: Documents and Settings All Users Application Data. I nyere versjoner av Windows, Windows 7, 8 og 10 lagres applikasjonen i C: ProgramData. På dette stadiet forventes applikasjonen bare å lure GrandCrab Ransomware v4.1.2. Det har ikke blitt satt på prøve mot eldre versjoner av ransomware ennå, men mange mistenker at hvis filer fra den nyere applikasjonen blir matchet med eldre ransomware-kampkoder, kan de bringes opp til nivå gjennom backporting og gjøres effektive når de kaster av angrep fra eldre versjoner av ransomware også. For å vurdere trusselen som denne ransomware utgjør, har Fortinet publisert grundig undersøkelser i saken, og for å beskytte mot trusselen, har AhnLab gjort applikasjonen tilgjengelig for gratis nedlasting via følgende lenker: Kobling 1 & Kobling 2 .