Intel

Intel-prosessorer, spesielt brukt i serverne og hovedbildene, ble funnet å være sårbare for en sikkerhetsfeil som gjør det mulig for angripere å snuse seg inn i data som behandles. Sikkerhetsfeilen i Intel Xeon på serverklassen og andre lignende prosessorer kan potensielt tillate angripere å starte et sidekanalangrep som kan utlede hva en CPU jobber med og gripe inn for å forstå og plukke opp data.

Forskere ved Vrije University i Amsterdam rapporterte at Intels server-grade prosessorer lider av en sårbarhet. De har kalt feilen, som kan klassifiseres som alvorlig, som NetCAT. De sårbarhet åpner muligheten for angripere å bruke CPUene som kjører prosesser og utlede dataene. Sikkerhetsfeilen kan utnyttes eksternt, og selskaper som er avhengige av disse Intel Xeon-prosessorene, kan bare forsøke å minimere eksponeringen av deres servere og mainframes for å begrense sjansene for angrep og datatyveriforsøk.

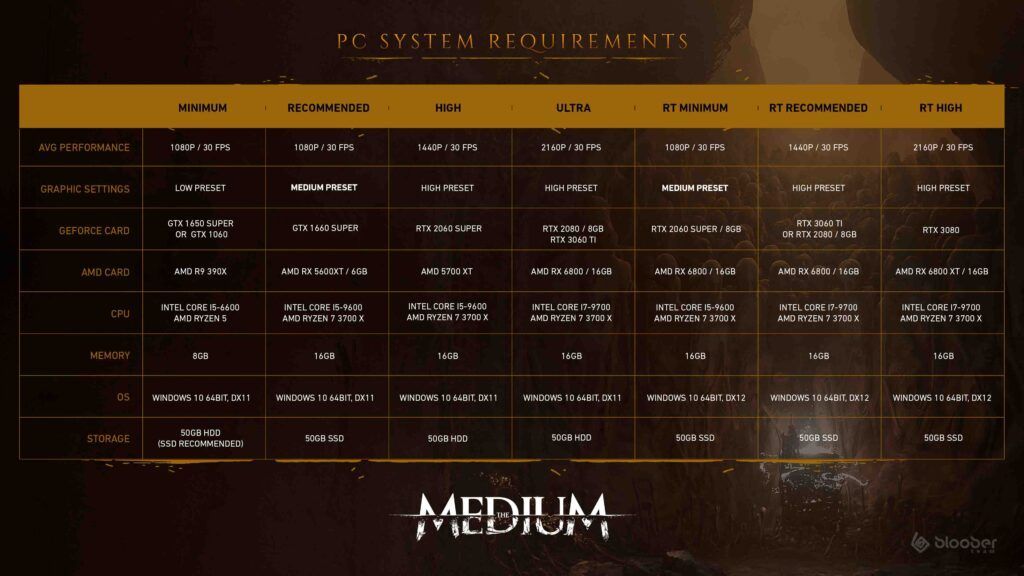

Intel Xeon-prosessorer med sårbare DDIO- og RDMA-teknologier:

Sikkerhetsforskere ved Vrije University undersøkte sikkerhetsproblemene i detalj og oppdaget at bare noen få spesifikke Intel Zenon-prosessorer ble berørt. Enda viktigere, disse CPUene måtte ha to spesifikke Intel-teknologier som kunne utnyttes. Ifølge forskerne trengte angrepet to Intel-teknologier som primært ble funnet i Xeon CPU-linjen: Data-Direct I / O Technology (DDIO) og Remote Direct Memory Access (RDMA) for å lykkes. Detaljer om NetCAT-sårbarhet er tilgjengelig i en forskningsartikkel . Offisielt har NetCAT-sikkerhetsfeilen blitt merket som CVE-2019-11184 .

Intel ser ut til å ha anerkjente sikkerhetsproblemet i noen av Intel Xeon CPU-oppstillingene . Selskapet utstedte en sikkerhetsbulletin som bemerket at NetCAT påvirker Xeon E5, E7 og SP-prosessorer som støtter DDIO og RDMA. Mer spesifikt muliggjør et underliggende problem med DDIO sidekanalangrep. DDIO har vært utbredt i Intel Zenon-prosessorer siden 2012. Med andre ord kan flere eldre Intel Xeon-prosessorer på serverklasse som er i bruk i servere og hovedrammer, være sårbare.

Det er mulig å skjelne noens SSH-passord når de skriver det inn i en terminal over nettverket ved å utnytte en interessant sidekanalsårbarhet i Intels nettverksteknologi, sier infosec-guruer. https://t.co/X0jZpgCSks Og Intel CPU bugs gaver fortsetter å komme.

- Den beste Linux-bloggen i Unixverse (@nixcraft) 10. september 2019

På den annen side sa forskere fra Vrije University at RDMA lar deres NetCAT-utnyttelse 'kirurgisk kontrollere den relative minneplasseringen til nettverkspakker på målserveren.' Enkelt sagt, dette er en helt annen angrepsklasse som ikke bare kan snuse ut informasjon fra prosessene som CPUene kjører, men det kan også manipulere det samme også.

Sårbarheten betyr at ikke-klarerte enheter i et nettverk 'nå kan lekke sensitive data som tastetrykk i en SSH-økt fra eksterne servere uten lokal tilgang.' Unødvendig å si er dette en ganske alvorlig sikkerhetsrisiko som truer dataintegriteten. For øvrig hadde Vrije Universitys forskere varslet ikke bare Intel om sikkerhetsproblemene i Intel Zenon-prosessorer, men også det nederlandske nasjonale cybersikkerhetssenteret i juni måned, i år. Som et tegn på takknemlighet og for å koordinere sårbarhetens avsløring med Intel, mottok universitetet til og med en belønning. Det nøyaktige beløpet er ikke oppgitt, men med tanke på alvorlighetsgraden av problemet, kunne det ha vært betydelig.

Hvordan beskytte deg mot NetCAT-sikkerhetsproblemer?

For tiden er den eneste sikre metoden for å beskytte mot NetCAT-sikkerhetsproblemet å deaktivere DDIO-funksjonen i sin helhet. Videre advarer forskere om at brukere med berørte Intel Xeon-prosessorer også bør deaktivere RDMA-funksjonen for å være trygg. Det er unødvendig å si at flere systemadministratorer kanskje ikke vil gi opp DDIO på serverne sine, da det er en viktig funksjon.

Intel har bemerket at Xeon CPU-brukere bør 'begrense direkte tilgang fra ikke-klarerte nettverk' og bruke 'programvaremoduler som er motstandsdyktige mot tidsangrep, ved å bruke stilkode med konstant tid.' Forskerne ved Vrije University insisterer imidlertid på at bare programvaremodulen kanskje ikke kan forsvare seg mot NetCAT. Modulene kan imidlertid hjelpe til med lignende utnyttelser i fremtiden.

Merker Intel