intezer Labs

APT15, en informasjonssprengningsgruppe som muligens er knyttet til en organisasjon i Kina, har utviklet en ny malware-belastning som infosec-eksperter fra det største sikkerhetsforskningsfirmaet Intezer hevder at de låner kode fra eldre verktøy. Gruppen har vært aktiv siden minst 2010-2011, og den har derfor et ganske stort kodebibliotek å trekke på.

Siden det har en tendens til å gjennomføre spionasjekampanjer mot forsvars- og energimål, har APT15 holdt en ganske høy profil. Crackers fra gruppen brukte sårbarheter bak døren i britiske programvareinstallasjoner for å treffe britiske regjeringskontraktører tilbake i mars.

Den siste kampanjen deres innebærer noe som sikkerhetseksperter kaller MirageFox, siden det tilsynelatende er basert på et 2012-verktøy som heter Mirage. Navnet ser ut til å komme fra en streng som finnes i en av modulene som driver sprekkverktøyet.

Siden de opprinnelige Mirage-angrepene brukte kode for å lage et eksternt skall samt dekrypteringsfunksjoner, kunne det brukes til å få kontroll over sikre systemer, uavhengig av om de ble virtualisert eller kjørte på bart metall. Mirage selv delte også kode med nettangrepsverktøy som MyWeb og BMW.

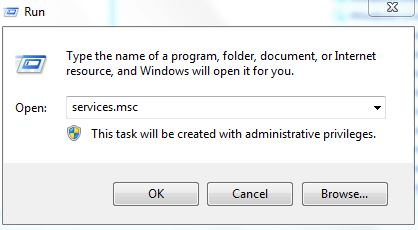

Også disse har blitt sporet til APT15. Et utvalg av deres nyeste verktøy ble samlet av DLL-sikkerhetseksperter 8. juni og deretter lastet opp til VirusTotal en dag senere. Dette ga sikkerhetsforskere muligheten til å sammenligne det med andre lignende verktøy.

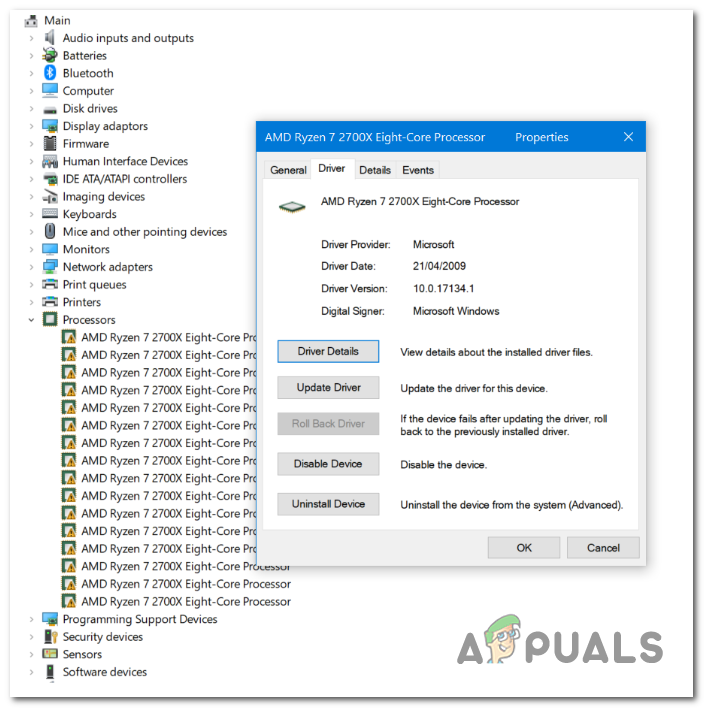

MirageFox bruker en ellers legitim kjørbar fil for å kompromittere en DLL og deretter kapre den for å tillate kjøring av vilkårlig kode. Noen eksperter mener at dette er gjort for å overta spesifikke systemer som manuell kommando- og kontrollinstruksjon (C&C) deretter kan overføres til.

Dette ville matche mønsteret som APT15 brukte tidligere. En representant fra Intezer har til og med uttalt at konstruksjon av tilpassede skadelige komponenter som er designet for å passe best for det kompromitterte miljøet, er hvordan APT15 vanligvis gjør forretninger, for å si det sånn.

Tidligere verktøy brukte en utnyttelse i Internet Explorer, slik at skadelig programvare kunne kommunisere med eksterne C & C-servere. Selv om en liste over berørte plattformer ennå ikke er tilgjengelig, ser det ut til at denne spesifikke skadelige programvaren er veldig spesialisert og derfor ikke ser ut til å utgjøre en trussel for de fleste typer sluttbrukere.

Merker skadevare