Grensesnitt teknisk opplæring

SegmentSmack, et sårbarhet som kan tillate nektelse av tjenesteangrep når de utnyttes, fikk øyeblikkelig berømmelse og popularitet da det ble fremmet av Carnegie Mellon University's CERT / CC cybersecurity-divisjon. Imidlertid klarte ikke reporterne å erkjenne at den nylig rapporterte sårbarheten faktisk ble lappet to uker før i både 4.9.116 og 4.17.11 Linux-kjerner.

Ifølge forskerne ved universitetet forårsaket sårbarheten et angrep på tjenestenekt ved å tvinge systemet til å 'foreta veldig dyre samtaler til tcp_collapse_ofo_queue () og tcp_prune_ofo_queue () for hver innkommende pakke.' Selv om dette er sant, har sårbarheten faktisk blitt oppdatert, og mange Linux-distributører som SUSE har allerede implementert oppdateringene. Selv om noen distributører som Red Hat henger etter med dem, forblir faktum at oppdateringene er tilgjengelige, og de forsinkede distributørene vil ta igjen veldig snart også.

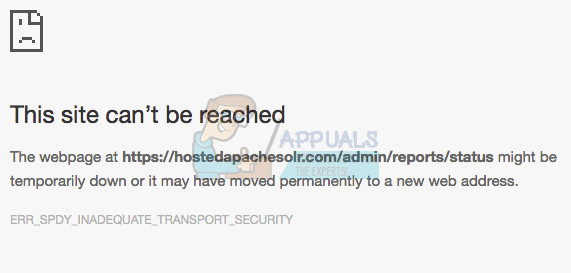

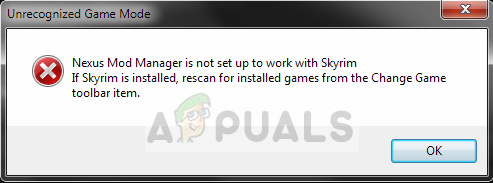

I følge en rådgivende publisert på Red Hats nettsted, ble sårbarheten tildelt merkelappen CVE-2018-5390 . Til tross for utnyttelsens evne til å forårsake CPU-metning og et DoS-krasj, vil vedlikehold av DoS-krasj kreve 'kontinuerlige toveis TCP-økter til en tilgjengelig åpen port, og dermed kan ikke angrepene utføres med falske IP-adresser.' Hvis angrepet utføres med 4 strømmer, kan det føre til metning av 4 CPU-kjerner som vist nedenfor.

4 CPU Core Streams. Rød hatt

Det ble funnet at selv om forskerne ved Carnegie Mellon Universitys CERT / CC-divisjon presenterte en grundig analyse av sårbarheten, tok de ikke hensyn til kravene som trengs for å opprettholde DoS-krasj, noe som gjør at sårbarheten høres langt verre ut enn den faktisk er.

I følge rådgivningen påvirker Segment Smack-sårbarheten Red Hat Enterprise Linux (RHEL) 6, RHEL 7, RHEL 7 for sanntid, RHEL 7 for ARM64, RHEL 7 for Power og RHEL Atomic Host. Ingen avbøtende teknikker har blitt lagt ut på nettstedet ennå. Det sier imidlertid at Red Hat jobber med å gi ut nødvendige oppdateringer og avbøtende teknikker for å unngå risikoen for utnyttelse.

![[FIX] Feil oppstod under oppdatering (Korrupte innholdsfiler) i Steam](https://jf-balio.pt/img/how-tos/95/error-occured-while-updating-steam.jpg)