SpecterOps Team, Steve Borosh

Et nylig blogginnlegg fra SpecterOps team-nettstedet utvidet seg til hvordan crackere hypotetisk kunne lage ondsinnede .ACCDE-filer og bruke dem som en phishing-vektor på personer som har Microsoft Access Database installert. Enda viktigere, men det understreket at Microsoft Access Macro (MAM) -snarveier potensielt også kan brukes som en angrepsvektor.

Disse filene lenker direkte til en Access-makro, og de har eksistert siden Office 97-tiden. Sikkerhetsekspert Steve Borosh demonstrerte at alt kunne bygges inn i en av disse snarveiene. Dette kjører spekteret fra en enkel makro opp gjennom nyttelaster som laster .NET-samling fra JScript-filer.

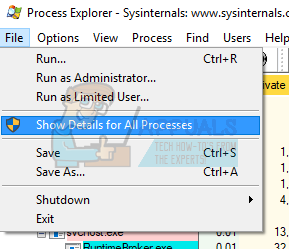

Ved å legge til en funksjonsanrop til en makro der andre kan ha lagt til en underrutine, klarte Borosh å tvinge utføring av vilkårlig kode. Han brukte ganske enkelt en rullegardin for å velge kode som skulle kjøres og valgte en makrofunksjon.

Autoexec-alternativene lar makroen kjøre så snart dokumentet åpnes, så det trenger ikke å be brukeren om tillatelse. Borosh brukte deretter alternativet 'Make ACCDE' i Access for å lage en kjørbar versjon av databasen, noe som betydde at brukerne ikke ville ha vært i stand til å revidere koden selv om de ville.

Mens denne typen filer kunne sendes som et e-postvedlegg, fant Borosh i stedet det mer effektivt å lage en enkelt MAM-snarvei som koblet eksternt til ACCDE autoexec-databasen slik at den kunne kjøre den over Internett.

Etter å ha dratt makroen til skrivebordet for å lage en snarvei, satt han igjen med en fil som ikke hadde mye kjøtt i seg. Men å endre DatabasePath-variabelen i snarveien ga ham friheten til å koble til en ekstern server og hente ACCDE-filen. Nok en gang kan dette gjøres uten brukerens tillatelse. På maskiner som har port 445 åpnet, kan dette til og med gjøres med SMB i stedet for HTTP.

Outlook blokkerer MAM-filer som standard, så Borosh hevdet at en cracker kan være vert for en phishing-lenke i en uskyldig e-post og bruke sosial engineering for å få en bruker til å hente filen langveisfra.

Windows ber dem ikke om en sikkerhetsadvarsel når de åpner filen, slik at koden kan kjøres. Det kan gjennom noen nettverksadvarsler, men mange brukere kan bare ignorere disse.

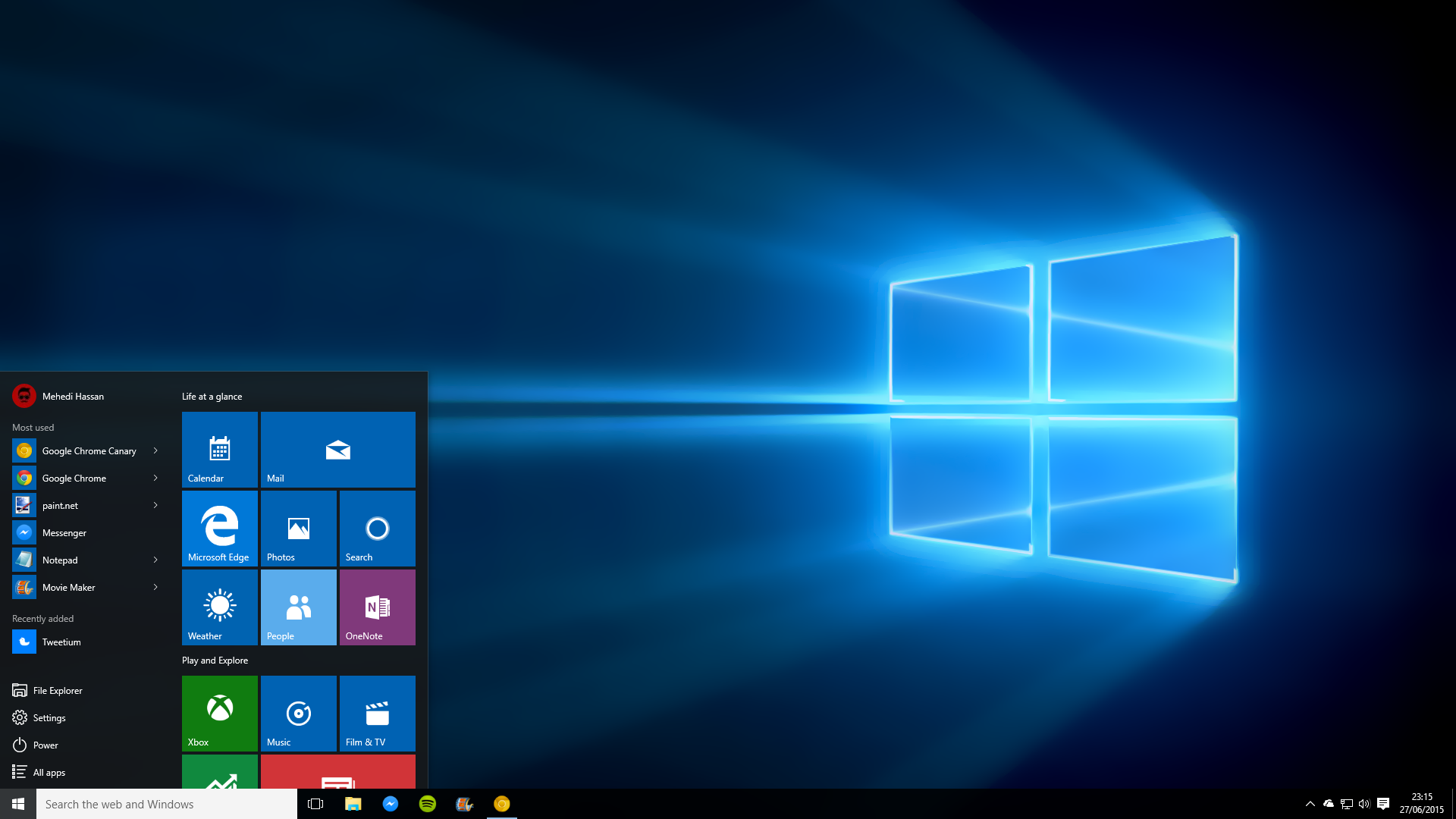

Selv om denne sprekken virker villedende enkel å gjennomføre, er avbøtelsen også villedende enkel. Borosh var i stand til å blokkere kjøring av makro fra Internett bare ved å sette følgende registernøkkel:

Datamaskin HKEY_CURRENT_USER Programvare Microsoft Office 16.0 Access Security blockcontentexecutionfrominternet = 1

Brukere med flere Office-produkter må imidlertid inkludere separate registernøkkeloppføringer for hver det ser ut til.

Merker Windows-sikkerhet