Hackers påståtte beskrivelse

I år har vi sett mye aktivisme på brukerdata og personvern. Facebook-fiaskoen skjedde også sammen med tonnevis av skadelig programvare og null-dagers angrep, som hadde en veldig stor innvirkning på det globale cybersecurity-rommet. Dette viser hvor sårbare data er og hvor skadelig de kan være hvis de kommer i feil hender.

En av de vanligste måtene å beskytte personopplysninger på er å bruke krypterte lagringsenheter. Men forskere Carlo Meijer og Bernard van Gastel fra Radboud Universitetet var i stand til å finne sårbarheter i kryptering av SSD-er levert av produsenter. De testet for sårbarheter i Crucial MX100, MX200 og MX300 Solid State Drives. For Samsung brukte de EVO 840, EVO 850, T3 og T4 Solid State Drives.

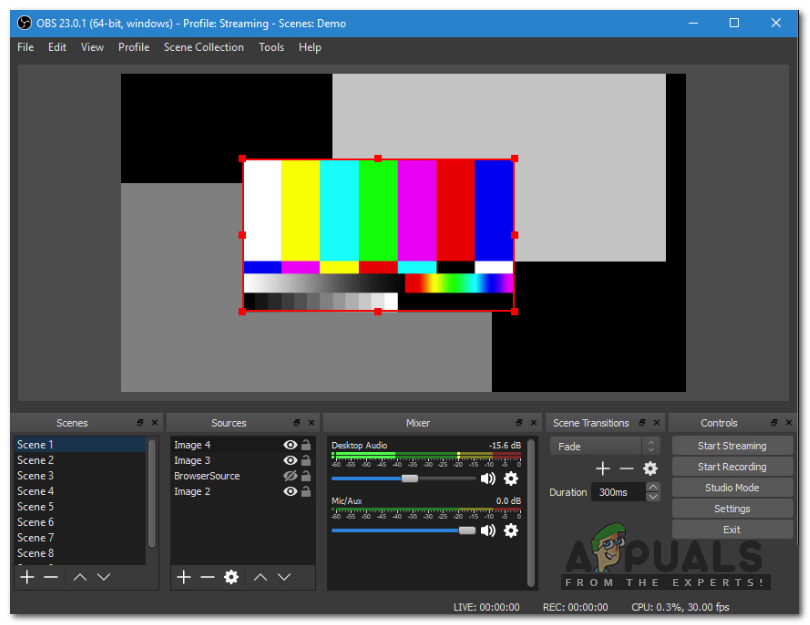

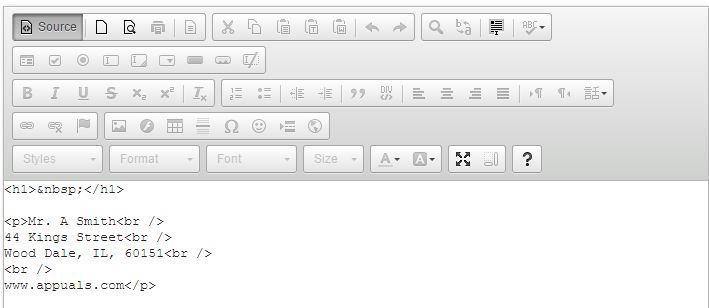

Sårbarheter i testede stasjoner Kilde - TheHackerNews

Diagrammet over viser sårbarhetene som er testet, flåttene viser at den testede stasjonen er bestått, men korset innebærer en sårbarhet. Angriperen kan også bruke JTAG-feilsøkingsgrensesnittet for å endre passordvalideringsrutinen i RAM og omgå dekrypteringen. Selv om stasjoner med deaktiverte JTAG-porter ikke vil være sårbare, som i tilfelle Crucial MX300.

Begge Samsung EVO-stasjonene viser sårbarheter i ATA-sikkerhet. Men EVO 840 viser ytterligere sårbarhet i slitasjenivelleringsfunksjonen. ATA-sikkerhet gjør stasjonen raskere når den krypteres av kontrolleren, men låste data kan låses opp med en kompromittert firmware.

Slitasjeutjevning kan være nyttig

Slitasjeutjevning brukes til å forlenge levetiden til en SSD. Flash-kontrollere på stasjoner bruker en algoritme for å bestemme hvilke blokkeringsdata som skal lagres, dette reduserer slitasje på spesifikke blokker på SSD. Men som en hvilken som helst stasjon, slettes data ikke helt før de blir overskrevet, og den ubeskyttede varianten av DEK (disk krypteringsnøkkel) kan fremdeles gjenopprettes.

Både Samsung og Crucial ble varslet før forskerne ble offentliggjort med sine funn. Crucial ga ut en firmwareoppdatering for å løse disse problemene. Selv Samsung presset oppdateringer i sine bærbare T4- og T5 SSD-er, men for EVO-stasjonene anbefalte de Samsungs egen programvarekrypteringsapp.

BitLocker-problemet

Kryptering på maskinvarenivå har aldri vært veldig pålitelig. Spesielt de som kommer fra produsenter, da noen av dem etterlater forsettlige bakdører for datarekonstruksjon. Kryptering på programvarenivå er mye mer pålitelig, mer fra gratis programvareselskaper med kildekoder som er offentlige.

Snakker om programvare, er BitLocker en krypteringsprogramvare med full disk som tilbys av Windows. Selv om forskerne viser at det er veldig upålitelig. Den bruker maskinvarekryptering på stasjonene som standard, og dermed forblir sårbarhetene. Forskerne sier “ BitLocker, krypteringsprogramvaren innebygd i Microsoft Windows, kan gjøre denne typen bytte til maskinvarekryptering, men gir de berørte diskene ingen effektiv beskyttelse i disse tilfellene. Programvarekryptering innebygd i andre operativsystemer (som macOS, iOS, Android og Linux) ser ut til å være upåvirket hvis den ikke utfører denne bryteren. ”Dette kan løses ved å tvinge programvarekryptering på BitLocker.

Du kan lese kildeartikkelen og detaljert forskning her .