Apache Struts

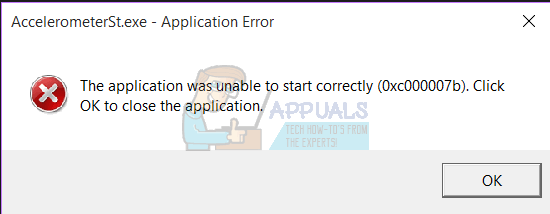

Informasjon om en alvorlig sårbarhet funnet i Apache Struts ble avslørt forrige uke. Et bevis på konseptet for sårbarheten ble også offentliggjort sammen med sårbarhetens detaljer. Siden den gang ser det ut til at ondsinnede angripere har satt seg for å gjentatte ganger utnytte sårbarheten for å eksternt installere en programvare for gruvedrift av kryptovaluta på brukernes enheter og stjele kryptovaluta gjennom utnyttelsen. Sårbarheten er tildelt CVE-identifikasjonsetiketten CVE-2018-11776 .

Denne oppførselen ble først oppdaget av sikkerhets- og databeskyttelses-IT-selskapet, Volexity, og siden oppdagelsen har utnyttelsesgraden økt raskt, noe som har gjort oppmerksom på den kritiske alvorlighetsgraden av Apache Struts-sårbarheten. Selskapet ga ut følgende uttalelse om problemet: “Volexity har observert minst én trusselsaktør som forsøker å utnytte CVE-2018-11776 i massevis for å installere CNRig-kryptokurveren. Den første observerte skanningen stammer fra de russiske og franske IP-adressene 95.161.225.94 og 167.114.171.27. ”

Med slike høyprofilerte webapplikasjonsplattformer og tjenester som Apache Struts, er umiddelbar reaksjon på sårbarheter oppdaget, samt tilstrekkelig og effektiv oppdatering av bekymringer avgjørende. Da sårbarheten opprinnelig ble oppdaget i forrige uke, oppfordret brukere som brakte den frem med konseptbevis på mange forskjellige plattformer, administratorene av deres respektive plattformer så vel som produktets leverandør til å iverksette umiddelbare tiltak for å beskytte brukernes data og tjenester. Merkbare datatyverihendelser har skjedd tidligere som har vært utnyttbare på grunn av utidig oppdatering og oppdatering.

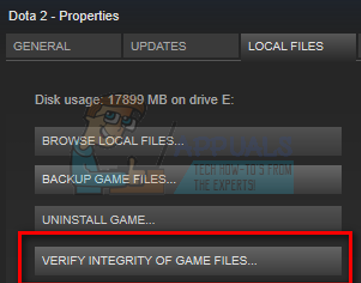

Apache Software Foundation har bedt brukerne om å oppdatere Struts til versjoner 2.3.35 for 2.3.x-serien og 2.5.17 for henholdsvis 2.5.x-serien, for å redusere risikoen ved dette sikkerhetsproblemet. Begge oppdateringene er tilgjengelige på firmaets nettsted. De store interne endringene som er gjort i begge oppdateringene inkluderer avbøting av en mulig ekstern kjøring av kode som egner seg til å utnytte på grunn av ikke noe navneområde, ingen jokertegn og ingen problemer med URL-adresser. I tillegg til dette sies det at oppdateringene også gir 'kritiske overordnede proaktive sikkerhetsforbedringer'.

Merker Krypto