Trojansk filillustrasjonskilde - Wikipedia

D-Links sentrale Wifi-manager er ganske greit verktøy. Det er et nettbasert administrasjonsverktøy for trådløst tilgangspunkt, slik at du kan opprette og administrere trådløse nettverk med flere nettsteder. Enten distribuert på lokal datamaskin eller vert i skyen. Men det ser ut til at det kan ha vært et sikkerhetsproblem med programvaren.

D-Links sentrale Wifi Manager

Kilde - D-Link

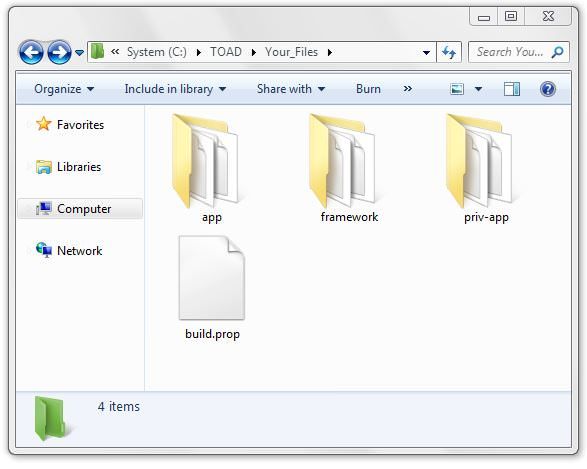

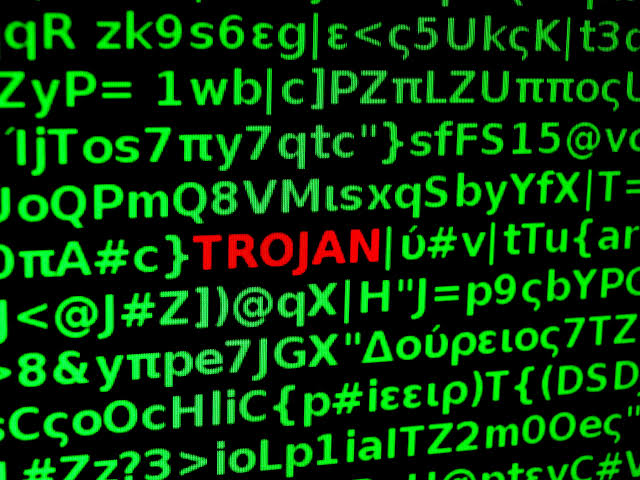

De D-Link Wifi-Manager programvare er utsatt for privilegerte opptrappingsangrep gjennom en trojan. Opptreden av privilegier angrep er ganske vanlig, og de utnytter noen feil i kodedesign. Disse opptrappingsutnyttelsene gir angriperen økt autoritet enn beregnet. Her laster enhetene med Central WiFiManager CWM-100 1.03 r0098 den utnyttede ”quserex.dll” og lager en ny tråd som kjører med systemintegritet. Dette gir angriperen full frihet til å kjøre skadelig kode som SYSTEM. Angripere må bare lage en 32-biters DLL-fil med navnet “ quserex.dll ”(Trojan) og plasser den i samme katalog som“ CaptivelPortal.exe “, Og fortsetter deretter å starte tjenesten på nytt“ CaptivelPortal '.

DLL (Dynamic Link Library) -filer er kjørbare filer som er ganske utsatt for angrep. Hvis funksjonen til et DLL-bibliotek erstattes med den opprinnelige funksjonen og en viruskode, vil utførelse av den opprinnelige funksjonen utløse en trojansk nyttelast.

D-Link ble varslet om dette problemet 8. august, og de erkjente det samme. D-Link begynte å fikse feilen i september og lovet å tilby en løsning innen 31. oktober. Denne artikkelen er hentet fra her , hvor dette opprinnelig ble rapportert.

Dette er ganske alvorlig sårbarhet, med tanke på bruken av Central Wifi-Manager-programvaren. Det var også tidligere rapporter av andre utnyttelser knyttet til ekstern kjøring av kode, som deretter ble løst. Derfor har D-Link sannsynligvis lappet denne utnyttelsen før den ble offentlig 8. november, så det ser ikke ut til å være noen umiddelbare trusler for brukere av programvaren.