Hvis du opplever uforutsigbar oppførsel på en Linux-maskin, lider du mer enn sannsynlig av et konfigurasjons- eller maskinvareproblem. Merkelige hendelser er vanligvis knyttet til disse to forholdene. Noen grafikkort fungerer ikke uten å installere proprietær programvare, og ser ellers rart ut. Du kan også ha mistet data som følge av feil filsystem eller noe annet uvanlig som dette. Likevel kan det være fristende å skylde slike problemer på et virus.

Virus er et begrep som mange feilaktig bruker for å referere til alle slags forskjellig skadelig programvare. Ekte virusinfeksjoner er svært sjeldne på Linux. Husk at GNU / Linux ikke er den mest populære plattformen for forbrukermaskiner. Relativt få trusler retter seg mot hjemmebrukere av Linux som et resultat. Servere er langt mer attraktive, selv om det er noen trusler for Google Android-distribusjoner som brukes på smarttelefoner og nettbrett. Sørg alltid for å utelukke andre muligheter før du får panikk. Linux-sårbarheter er ofte mer esoteriske enn virusinfeksjoner. De er ofte mer som utnyttelser. Husk disse tipsene, så slipper du å takle alvorlige problemer. Husk at kommandoene som er diskutert her er ekstremt farlige og ikke bør brukes. Vi forteller deg bare hva du skal se etter. Mens vi tok noen skjermbilder i prosessen, brukte vi faktisk en virtuell maskin for det formålet og forårsaket ikke skade på en ekte filstruktur.

Metode 1: Forebygge glidelåsbomber

Glidelåsbomber er spesielt problematiske fordi de gir problemer for alle problemer likt. Disse utnytter ikke operativsystemet, men heller måten filarkivere fungerer på. En zip-bombeutnyttelse laget for å skade MS-DOS-datamaskiner på 1980-tallet kan fremdeles forårsake nøyaktig det samme problemet for en Android-smarttelefon om ti år fra nå.

Ta den beryktede 42.zip komprimerte katalogen for eksempel. Selv om den klassisk heter 42.zip, siden den tar opp 42 kilobyte plass, kan en prankster kalle den hva de vil. Arkivet inneholder fem forskjellige lag med nestede arkiver organisert i sett med 16. Hver av disse inneholder et bunnlag som inneholder omtrent 3,99 binære gigabyte med null tegn. Dette er de samme søppeldataene som kommer ut av / dev / null-enhetsfilen i Linux, så vel som NUL-enheten i MS-DOS og Microsoft Windows. Siden alle tegnene er null, kan de komprimeres til det ekstreme og dermed lage en veldig liten fil i prosessen.

Alle disse nulldataene tar til sammen omtrent 3,99 binære petabyte plass når dekomprimeres. Dette er nok til å arkivere til og med en RAID-filstruktur. Komprimer aldri arkiver du er usikker på for å forhindre dette problemet.

Hvis dette noen gang skulle skje med deg, må du starte systemet på nytt fra en Linux live CD, microSDHC-kort eller USB-pinne og slette overflødige nullfiler, og start deretter på nytt fra hovedfilsystemet. Selve dataene er vanligvis ikke skadelige. Denne utnyttelsen utnytter bare det faktum at de fleste filstrukturer og RAM-konfigurasjoner ikke kan inneholde så mye data på en gang.

Metode 2: Kommando-triksutnyttelser

Kjør aldri en Bash- eller tcsh-kommando hvis du ikke er sikker på nøyaktig hva den gjør. Noen mennesker prøver å lure nye Linux-brukere til å kjøre noe som kommer til å skade systemet deres. Selv erfarne brukere kan glide av veldig lure spøklere som forfatter spesifikke typer farlige kommandoer. Den vanligste av disse involverer gaffelbomber. Denne typen utnyttelse definerer en funksjon, som deretter kaller seg selv. Hver nybrukt barneprosess kaller seg til hele systemet krasjer og må startes på nytt.

Hvis noen ber deg om å kjøre noe absurd som: ():;:, fornærmer de deg og prøver å få deg til å krasje maskinen din. Flere og flere Linux-distribusjoner har nå beskyttelse mot dette. Noen forteller deg at du definerer en prosess på en ugyldig måte.

Det er minst en testversjon av FreeBSD som aktivt sverter en fornærmelse mot enhver bruker som prøver å gjøre dette, men som ikke tillater dem å skade systemet deres. Ikke prøv det for å prøve det.

Metode 3: Undersøkelse av uvanlige skript

Når du mottar en Python, Perl, Bash, Dash, tcsh eller annen type skript, må du undersøke det før du prøver det. Skadelige kommandoer kan være skjult inne i den. Ta en titt på alt som ser ut som en haug med heksadesimal kode. For eksempel:

“ Xff xff xff xff x68 xdf xd0 xdf xd9 x68 x8d x99 ″

“ Xdf x81 x68 x8d x92 xdf xd2 x54 x5e xf7 x16 xf7 ″

Disse to linjene er hentet fra et skript som kodet den eksepsjonelt destruktive rm -rf / kommandoen til heksekode. Hvis du ikke visste hva du gjorde, kunne du enkelt ha zappet hele installasjonen og potensielt et UEFI-oppstartssystem sammen med det.

Se etter kommandoer som virker overfladisk uskadelige, men potensielt skadelige. Du kan være kjent med hvordan du kan bruke> symbolet til å omdirigere utdata fra en kommando til en annen. Hvis du ser noe slikt omdirigere til noe som heter / dev / sda eller / dev / sdb, så er det et forsøk på å erstatte data i et volum med søppel. Du vil ikke gjøre det.

En annen du ofte vil se, er en kommando som er omtrent slik:

mv / bin / * / dev / null

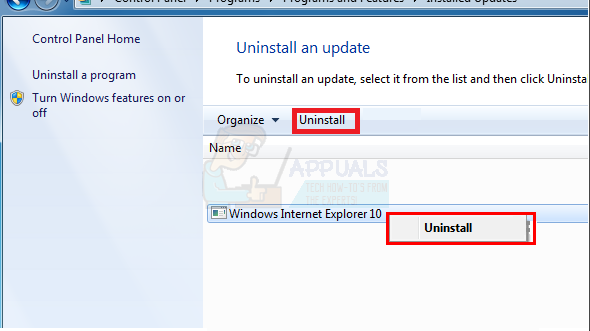

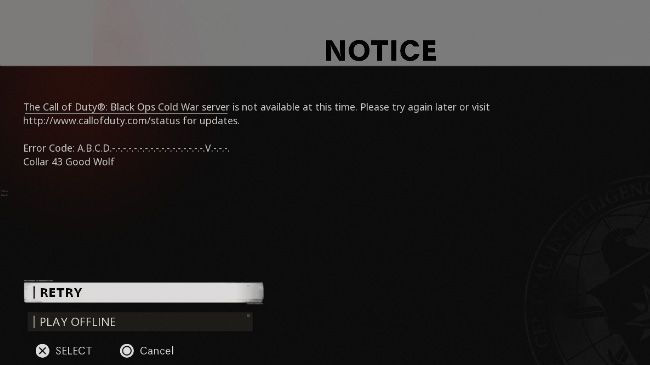

De / dev / null enhetsfilen er ikke mer enn en liten bøtte. Det er et point of no return for data. Denne kommandoen flytter innholdet i / am katalog til / dev / null , som fjerner alt inni det. Siden dette krever root-tilgang for å gjøre, vil noen smarte pranksters i stedet skrive noe sånt mv ~ / * / dev / null , siden dette gjør det samme med brukerens katalog, men uten at du trenger spesiell tilgang. Enkelte distribusjoner vil nå returnere feilmeldinger hvis du prøver å gjøre dette:

Vær nøye med alt som bruker dd eller mkfs.ext3 eller mkfs.vfat kommandoer. Disse vil formatere en stasjon, og se relativt normale ut.

Nok en gang, vær oppmerksom på at du aldri skal kjøre noen av disse kommandoene på et live filsystem. Vi forteller deg bare hva du skal se opp for, og vi vil ikke at noen skal skåle hans eller hennes data. Vær forsiktig og sørg for at du vet hva du gjør før du bruker en ekstern fil.

4 minutter lest