Tilbake i 2017 avslørte et forskerteam hos Google at det var mange sårbarheter i Dnsmasq (Domain Name System-programvarepakke) som tilbyr DNS-navneløsningstjenester for å oversette domenenavn til deres tilsvarende IP-adresser for tilkoblingsformål. På grunn av deres funn var det mye debatt på nettet. En panikk ble opprettet, og alle typer brukere begynte å lete etter alternativer for å beskytte systemet mot Dnsmasq-sårbarheter.

De nøyaktige formuleringene til Google-ingeniøren var:

fant tre potensielle eksterne kodekjøringer, en informasjonslekkasje og tre benektelser av tjenestesårbarheter som påvirker den nyeste versjonen på prosjektgit-serveren 5. september 2017

Med andre ord snakket ingeniøren om brudd på privat informasjon. Hvis utnyttelsen virkelig ble utnyttet ved hjelp av alle verktøyene, kunne brukerne få informasjonen deres lekket eller tilgjengelig uten autorisasjon.

Hva er Dnsmasq?

Dnsmasq er faktisk en DNS-videresending. Det er en cache og DHCP-server som også har mange andre funksjoner. Å være til stede i forskjellige prosjekter, er det et ganske populært verktøy. I følge Google Blog gir Dnsmasq funksjonalitet for servere som DNS og DHCP . Det er også involvert i nettverksstart og ruterannonser. Dnsmasq brukes i private nettverk så vel som åpne Internett-nettverk.

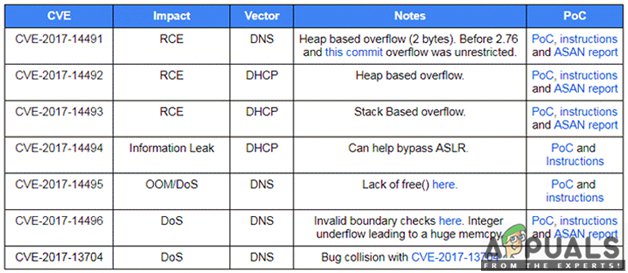

Teamet hos Google fant syv problemer i sine sikkerhetsvurderinger. Når de fant dem, var deres neste skritt å sjekke innvirkningen av disse problemene og bevis på konseptet for hvert nummer.

Dnsmasq sårbarhet

Sårbarheter i Dnsmasq

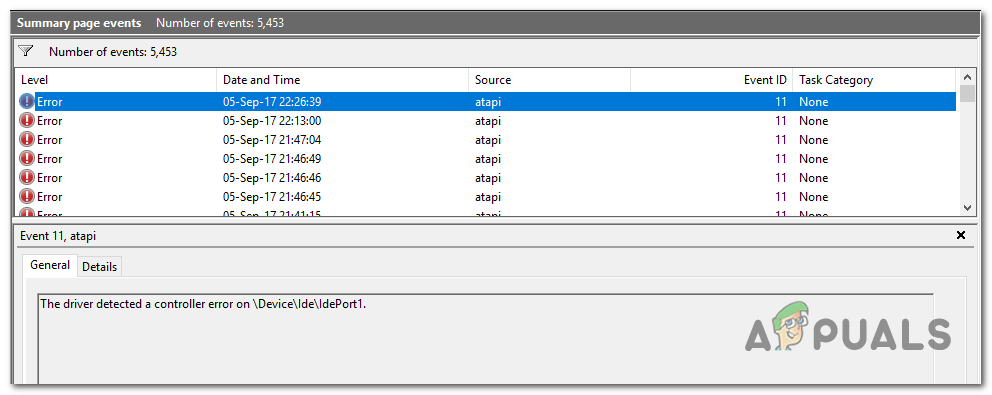

Det er forskjellige sårbarheter i Dnsmasq, og noen av dem er forklart. CVE-2017-14491 er en sårbarhet som skyldes en haugoverløp . Den utløses når du ber om en DNS-forespørsel. En annen sårbarhet, CVE-2017-14492, skyldes DHCP-server . En annen sårbarhet på grunn av samme årsak er CVE-2017-14493. Begge disse skyldes minneoverløp. Førstnevnte er haugoverløp mens sistnevnte er stakkoverløp. Konseptbeviset viser at begge disse er avhengige av IPv6.

Dnsmasq utnytter

CVE-2017-14494 er et annet sikkerhetsproblem som er relatert til lekkasje i DHCP-serveren. Ved å bruke dette sikkerhetsproblemet kan utnyttere omgå ASLR. CVE-2017-14495, CVE-2017-14496 og CVE-2017-13704 er de tre andre sårbarhetene som faktisk er feil i DNS-serveren. De forårsaker DoS. Den første forårsaker dette ved ikke å frigjøre minne, den andre gjør det ved å forårsake stort minne mens den tredje krasjer ved mottak av UDP-pakke, som er stor i størrelse.

Konseptbeviset finnes på nettstedet, slik at du kan sjekke om systemet ditt påvirkes av noen av disse sårbarhetene. Så hvis det er begrensninger, kan du bekrefte dem og deretter distribuere dem. Det ble sett av Shodan at det er 1,2 millioner enheter som kan bli påvirket av Dnsmasq-sårbarheter. Så det er viktig å sjekke enheten.

Hvordan beskytte datamaskinen din?

For å beskytte datamaskinen mot Dnsmasq-sårbarheter, må du lappe dem slik at det ikke er noe sikkerhetsproblem senere. Hvis du vil installere Dnsmasq manuelt, kan du finne det her . Den siste versjonen som er godkjent for Dnsmasq er 2,78 .

Hvis du bruker en Android-enhet, vil sikkerhetsoppdatering vil løse disse problemene. Forsikre deg om at oppdateringer lastes ned på enheten din for å forhindre Dnsmasq.

For de brukerne, som bruker rutere eller IoT-enheter, må du kontakte leverandørens nettsted for å se om produktene deres er berørt. Hvis de er det, kan du se den tilgjengelige oppdateringen og bruke den.

For å skille trafikk fra uønskede nettverk, bruk brannmur regler. Det er alltid et godt alternativ å slå av tjenester eller funksjoner du ikke bruker på enheten.

2 minutter lest