Oracle

To sårbarheter merket CVE-2018-2998 og CVE-2018-2933 har blitt oppdaget av Denis Andzakovic fra PulseSecurity, som utnytter Oracle WebLogic Server SAML og WLS Core Components, henholdsvis, for å få tilgang til og modifisere data i begrenset grad.

To sårbarheter ble oppdaget i Oracle WebLogic SAML-tjenesteleverandørautentiseringsmekanismen. Ved å sette inn en XML-kommentar i SAML

NameIDtag, kan en angriper tvinge SAML-tjenesteleverandøren til å logge på som en annen bruker. I tillegg krever WebLogic ikke signerte SAML-påstander i standardkonfigurasjonen. Ved å utelate signaturdelene fra en SAML-påstand, kan en angriper lage en vilkårlig SAML-påstand og omgå autentiseringsmekanismen.

Denis Andzakovic - Pulssikkerhet

Oracle Fusion Middleware 12c WebLogic Server v.12.2.1.3.0 ble funnet å være sårbar overfor disse sårbarhetene, selv om tre andre versjoner: 10.3.6.0, 12.1.3.0 og 12.2.1.2 også har blitt berørt.

I en risikovurderingsmatrise publisert av Oracle, ble CVE-2018-2998 sårbarheten vurdert for å utnytte SAML-komponenten lokalt. Ifølge CVSS versjon 3.0 , denne sårbarheten fikk en poengsum på 5,4 av 10, som ble vurdert å ha en generelt lav risikofaktor for manipulasjon. I samme vurdering ble CVE-2018-2933 sårbarheten vurdert for å utnytte WLS Core-komponentene fra lokale serverenheter. Sårbarheten ble gitt en noe lavere basispoeng på 4,9 av en mulig 10. Et dokument med ID 2421480.1 ble publisert av Oracle for brukerne med instruksjoner for å redusere dette sikkerhetsproblemet. Dette dokumentet er tilgjengelig for Oracle-administratorkontoer når de logger på.

Oracle Security Assertions Markup Language (SAML) beskriver et rammeverk som letter deling av autentiseringsinformasjon på tvers av flere enheter i samme nettverk, slik at en enkelt enhet kan handle på den andres side. Det forstyrrer godkjenning og autorisasjon av brukere: om de har legitimasjon og om de har de nødvendige tillatelsene til å utføre de handlingene som er forespurt. Oftere enn ikke brukes denne protokollen til å konfigurere enkel pålogging for brukere og SAML-leverandører administrerer serveren eller administratorenheten som tildeler disse legitimasjonene. Når autentisert og autorisert, kan SAML-påstand i XML fullføre den oppgitte brukeroppgaven. SAML 2.0 har blitt satt som standard for denne godkjennings- og autorisasjonsprosessen på datamaskiner siden 2005, og det er standarden som brukes av Oracle WebLogic-servere i applikasjonene de lager.

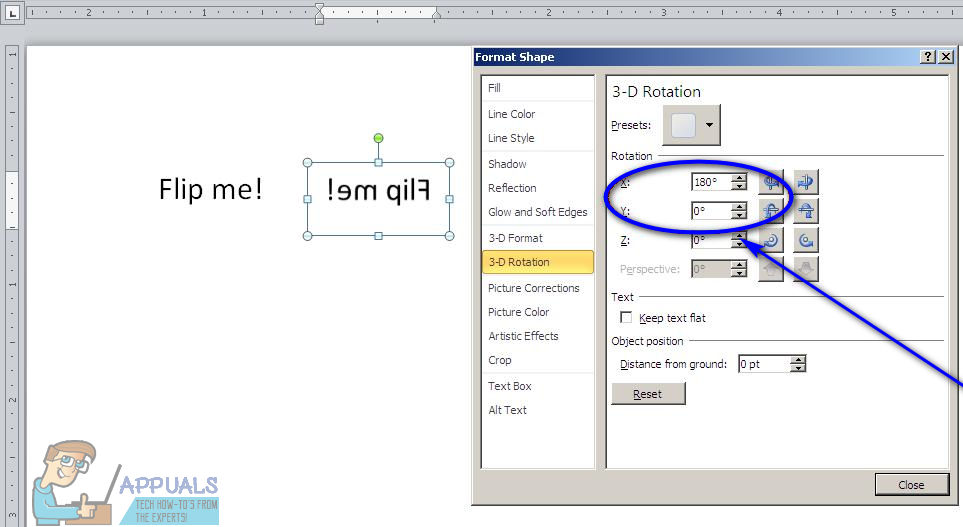

Arbeidet hånd i hånd med sårbarheten som ble oppdaget i kjernekomponentene til WebLogic Server, ble funnet at de to sårbarhetene utnyttet det faktum at WebLogic ikke krever signerte påstander som standard. Sårbarhetene manipulerte autentiserings- og autorisasjonsmekanismen ved å sette inn en vilkårlig XML-kommentar i Navn-ID-koden som tvinger systemet til å tillate pålogging til en annen brukerkonto uten å ugyldiggjøre SAML-påstandens signatur, da serveren bare bekrefter strengen etter kommentaren som vist under.

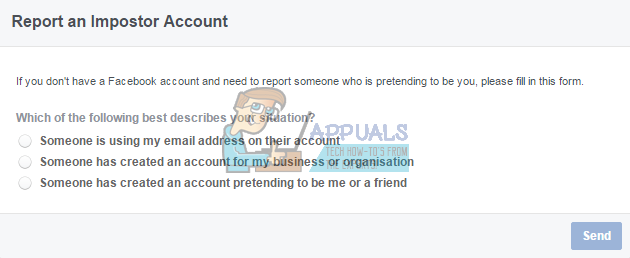

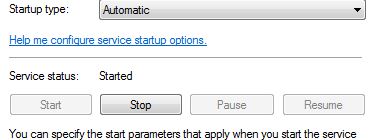

angreprotminI konfigurasjonsinnstillingene for administratorserveren, hvis SingleSignOnServicesMBean.WantAssertionsSigned attributtet er deaktivert eller ikke påkrevd, som standard er signaturen ikke bekreftet, og autentisering kan omgåes slik at noen kan logge på som en hvilken som helst bruker. Hackere kan utnytte dette sikkerhetsproblemet for å få tilgang til kraftige kontoer i systemet for å forstyrre systeminnstillinger, trekke ut data eller ødelagte servere. I dette standardoppsettet som ikke krever signaturer, deles følgende kode (forkortet for lesbarhet) av Pulssikkerhet viser hvordan en hacker kan logge på som “admin”:

REDACTED REDACTED admin WLS_SP urn: oase: navn: tc: SAML: 2.0: ac: klasser: PasswordProtectedTransportFor å takle dette sikkerhetsproblemet og det forrige som ble oppdaget ved siden av, har Oracle bedt om at brukerne oppdaterer den respektive Oracle-komponenten i produktet med juli 2018 Kritisk oppdatering for Oracle Fusion Middleware.