Eksempel på en PC uten integrert Bluetooth-funksjon

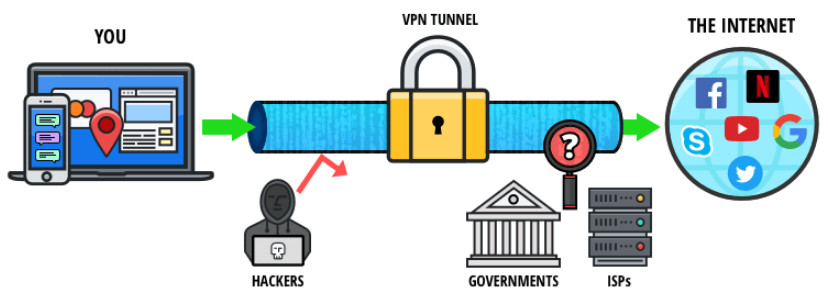

I følge en rapport fra theHackerNews Sikkerhetsforskere har funnet en ny sårbarhet i Bluetooth-brikker som potensielt kan utsette millioner av brukere for eksterne angrep. Sårbarheten ble oppdaget av forskere ved det israelske sikkerhetsfirmaet Armis og kalles nå som BleedingBit .

Den første sårbarheten er identifisert som CVE-2018-16986 og eksisterer i TI-sjetongene CC2640 og CC2650 . Sårbarheten påvirker Cisco og Merakis Wi-Fi-tilgangspunkter og utnytter smutthullet i Bluetooth-brikkene. Sårbarheten gjør det mulig for angripere å overbelaste brikken som forårsaker minnekorrupsjon og la en angriper kjøre skadelig kode på en berørt enhet.

Først sender angriperen flere godartede BLE-kringkastingsmeldinger, kalt Advertising Packets, som vil bli lagret i minnet til den sårbare BLE-brikken i den målrettede enheten.

Deretter sender angriperen overløpspakken, som er en standard reklamepakke med en subtil endring - en bestemt bit i overskriften er slått PÅ i stedet for av. Denne biten får brikken til å tildele informasjonen fra pakken mye større plass enn den virkelig trenger, og utløser et overløp av kritisk minne i prosessen.

Det andre sikkerhetsproblemet er identifisert som CVE-2018-7080, ligger i CC2642R2, CC2640R2, CC2640, CC2650, CC2540 og CC2541 TI, og påvirker Arubas Wi-Fi-tilgangspunkt Series 300. Dette sikkerhetsproblemet vil gjøre det mulig for en hacker å levere en ondsinnet oppdatering uten at brukeren vet om det.

Som standard er OAD-funksjonen ikke automatisk konfigurert for å adressere sikre fastvareoppdateringer. Det tillater en enkel oppdateringsmekanisme for fastvaren som kjører på BLE-brikken over en GATT-transaksjon.

En angriper kan koble seg til BLE-brikken på et sårbart tilgangspunkt og laste opp en ondsinnet firmware som inneholder angriperens egen kode, slik at en effektivt omskriver operativsystemet, og derved får full kontroll over det.

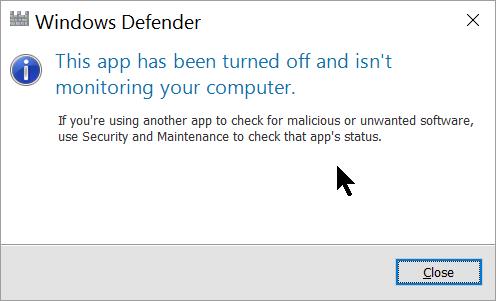

Den gode nyheten er at alle sårbarhetene ble rapportert av Armis i juni 2018 til de ansvarlige selskapene og har blitt lappet siden den gang. Videre bemerket både Cisco og Aruba at enhetene deres har Bluetooth deaktivert som standard. Ingen leverandører er klar over at noen aktivt utnytter noen av disse null-dagers sårbarhetene i naturen.

Merker blåtann Sikkerhetsproblem