Bildet er tatt fra Bleeping Computer

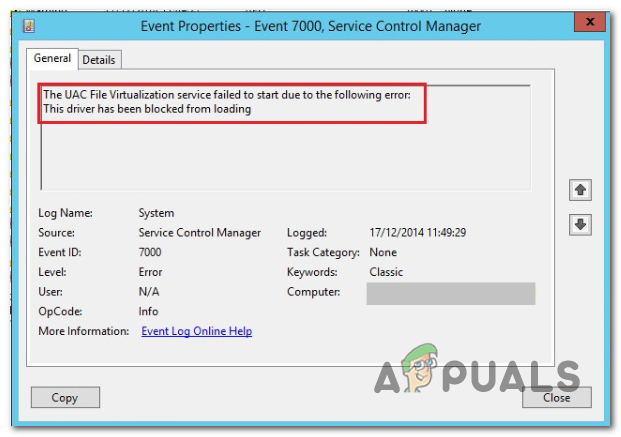

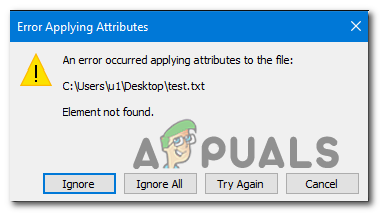

Windows-filtypen “.SettingContent-ms”, som først ble introdusert i Windows 10 i 2015, er sårbar for kommandokjøring ved hjelp av DeepLink-attributtet i skjemaet, som i seg selv er et enkelt XML-dokument.

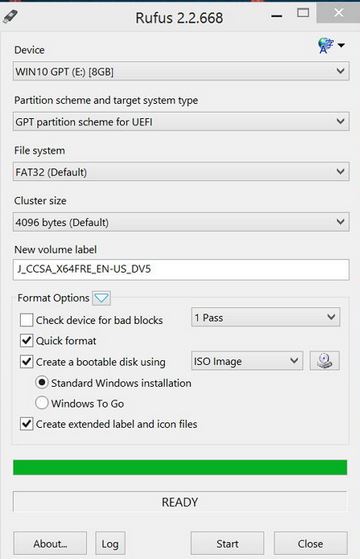

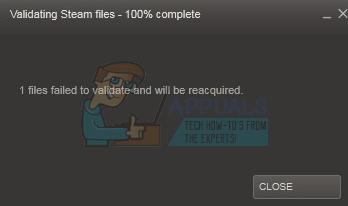

Matt Nelson fra SpectreOps oppdaget og rapporterte sårbarheten som kan brukes av angripere for enkel nyttelast for å få tilgang, også simulert i denne videoen

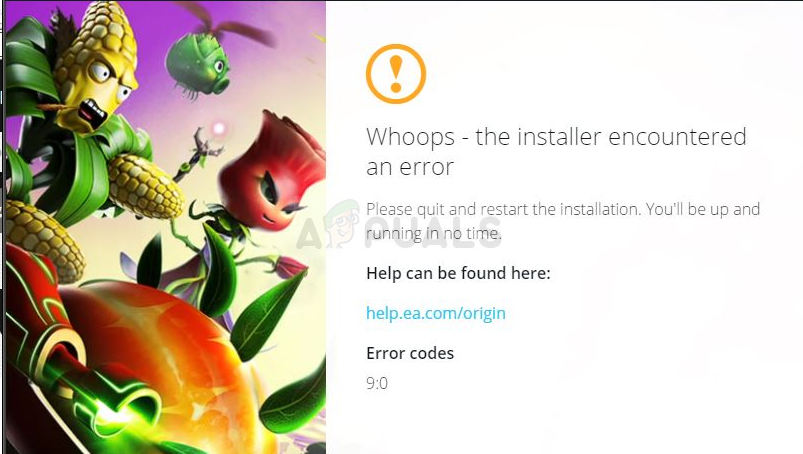

Angripere kan bruke SettingContent-ms-filen til å hente nedlastinger fra internett, noe som gir flere muligheter for alvorlig skade, siden den kan brukes til å laste ned filer som kan tillate ekstern kjøring av kode.

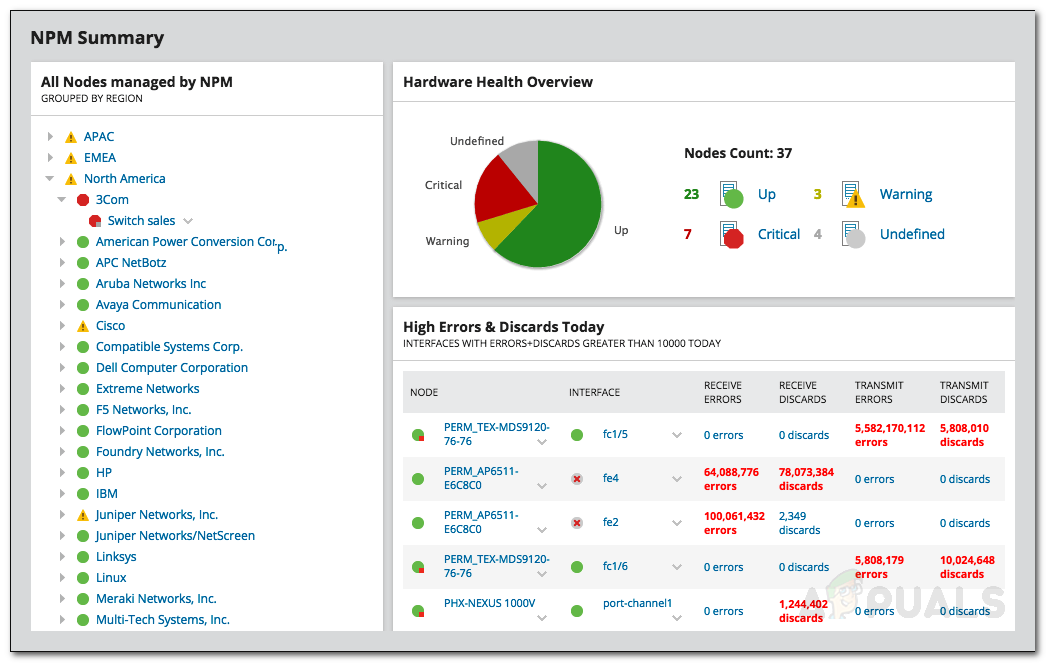

Selv med Office 2016s OLE-blokkeringsregel og ASRs Child Process Creation-regel aktivert kan angriperen unngå OLE-blokken gjennom .SettingsContent-ms-filfiler kombinert med en godkjent bane i Office-mappen, kan tillate angriperen å omgå disse kontrollene og utføre vilkårlig kommandoer som Matt demonstrerte på SpectreOps-bloggen ved hjelp av AppVLP-filen.

OLE / ASR unnvikelses nyttelast - SpectreOps

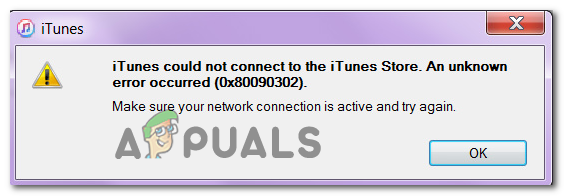

Som standard er Office-dokumenter flagget som MOTW og åpnes i Protected View. Det er visse filer som fremdeles tillater OLE og ikke utløses av Protected View. Ideelt sett bør ikke SettingContent-ms-filen kjøre noen fil utenfor C: Windows ImmersiveControlPanel.

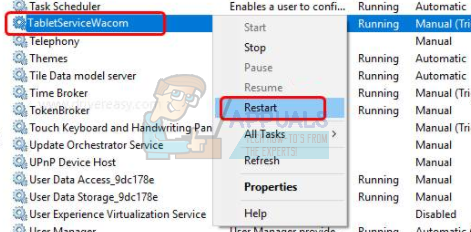

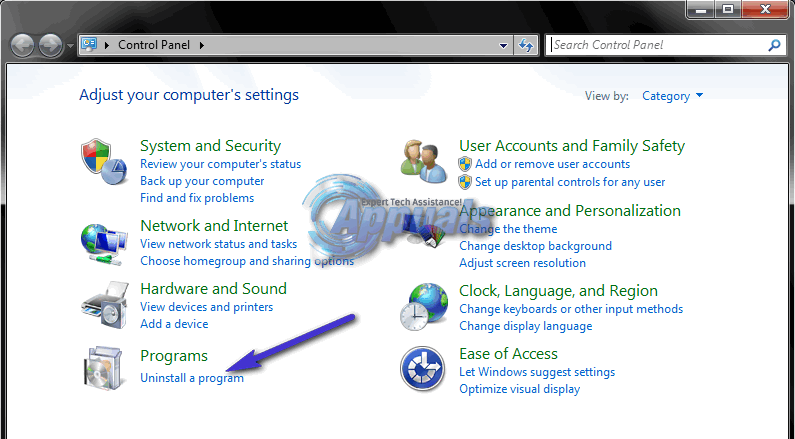

Matt foreslår også å nøytrere filformatene ved å drepe håndtererne ved å sette 'DelegateExecute' gjennom registereditoren i HKCR: SettingContent Shell Open Command til å være tom igjen - men ingen garantier for at dette ikke vil bryte Windows derfor et gjenopprettingspunkt bør opprettes før du prøver dette.