Cisco-sikkerhetsproblem CVE-2018-0375. ZLAN-partnere

Nettverks- og sikkerhetsmaskinvareprodusenten, Cisco , er rammet med sitt femte store bakdørsårbarhet for Cisco Policy Suite de siste fem månedene. Cisco er et selskap som spesialiserer seg på å lage nettverksløsninger for tjenesteleverandører og bedrifter. Dette gjør det mulig for selskapene å administrere, begrense og overvåke hvordan kunder og ansatte bruker selskapets nettverkstjenester gjennom nettverksinntrengende kommandoer som får tilgang til, observerer og samler inn data om brukernes online aktivitet. Denne informasjonen er tilgjengelig gjennom en sentral administrator som kontrolleres av det leverandører selskapet, og selskapets policyer med hensyn til internettbruk, for eksempel blokkering av visse nettsteder, håndheves gjennom dette systemet. Programvaren som Cisco legger ut inneholder bevisst slike nettverksinntrengende funksjoner for å tillate fullstendig og effektiv systemovervåking av selskaper. Imidlertid, hvis administratorlegitimasjonen er kompromittert eller en ondsinnet utenforstående er i stand til å få tilgang til kommandosenteret, kan han / hun forårsake kaos over hele nettverket, ha full tilgang til brukernes aktivitet og være i stand til å kontrollere domenene deres uansett han velger. Dette var hva Cisco bare var i fare for i sin CVE-2018-0375 (feil-ID: CSCvh02680 ) som fikk en enestående CVSS alvorlighetsgrad på 9,8 av mulige 10. Sårbarheten ble oppdaget gjennom en intern sikkerhetstest utført av Cisco.

Ciscos rapport om saken ble publisert 18. juli 2018 klokken 1600 GMT og rådgivningen ble lagt under identifikasjonsmerket 'cisco-sa-20180718-policy-cm-default-psswrd.' Sammendraget av rapporten forklarte at sikkerhetsproblemet eksisterte i Cluster Manager i Cisco Policy Suite (før utgivelse 18.2.0), og at det hadde potensial til å la en uautorisert ekstern hacker få tilgang til rotkontoen innebygd i programvaren. Rotkontoen har standard legitimasjon, og setter den i fare for manipulering, som en hacker kan bruke for å få tilgang til nettverket og kontrollere det med full administratorrettigheter.

Cisco konstaterte at dette var en grunnleggende sårbarhet, og at det ikke var noen løsning for dette problemet. Derfor ga selskapet ut gratis oppdateringen i versjon 18.2.0, og alle brukere av produktet deres ble oppfordret til å sikre at deres nettverkssystemer ble oppdatert til den oppdaterte versjonen. I tillegg til denne grunnleggende sårbarheten, 24 andre sårbarheter og feil ble også løst i den nye oppdateringen som inkluderte Cisco Webex Network Recording Players Remote Code Execution Sulnerabilities og Cisco SD-WAN Solution Arbitrary File Overwrite Sårbarhet.

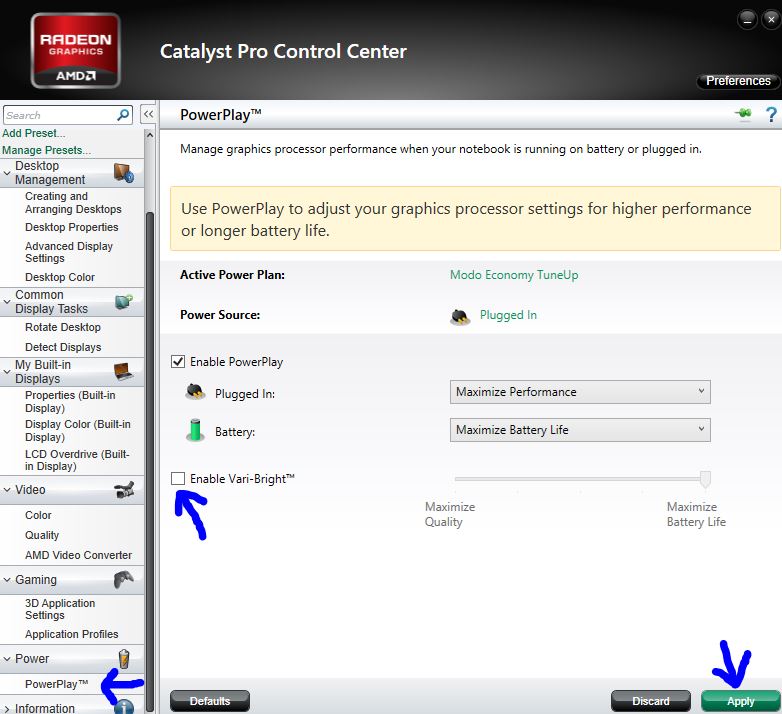

For å sikre at systemet er oppdatert, blir administratorer bedt om å sjekke enhetene sine i enheten CLI ved å skrive inn kommandoen about.sh. Dette vil gi en utgang til administratoren om versjonen som er i bruk, og om det er brukt noen oppdateringer på den. Alle enheter som bruker en versjon under 18.2.0, er sårbare. Dette inkluderer mobiltelefoner, nettbrett, bærbare datamaskiner og andre enheter som en bedrift overvåker ved hjelp av Cisco.

24 sikkerhetsproblemer og feil inkludert i versjonen 18.2.0-oppdateringen. Cisco / Appuals