Oracle VirtualBox

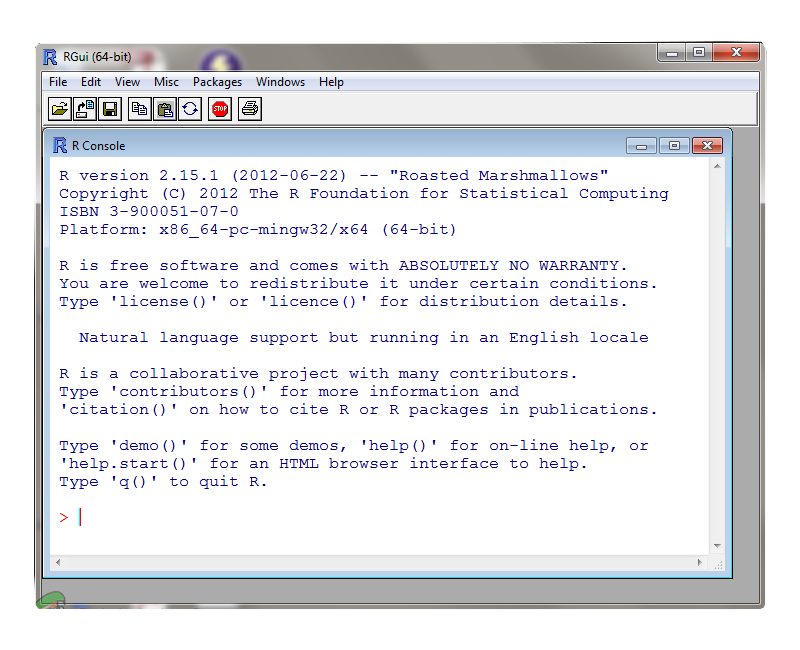

En null-dagers sårbarhet i VirtualBox ble offentliggjort av en uavhengig sårbarhetsforsker og utnyttelsesutvikler Sergey Zelenyuk. VirtualBox er en kjent åpen virtualiseringsprogramvare som er utviklet av Oracle. Dette sårbarheten som nylig ble oppdaget, kan tillate at et ondsinnet program unnslipper virtuell maskin og deretter kjører kode på vertsmaskinens operativsystem.

Tekniske detaljer

Dette sikkerhetsproblemet har en tendens til å oppstå på grunn av problemer med minnekorrupsjon og påvirker Intel PRO / 1000 MT Desktop-nettverkskort (E1000) når NAT (Network Address Translation) er den angitte nettverksmodusen.

Problemet har en tendens til å være uavhengig av operativsystemtypen som brukes av verten og virtuelle maskiner, siden den ligger i en delt kodebase.

I følge teknisk forklaring av dette sårbarheten beskrevet på GitHub, sårbarheten påvirker alle gjeldende versjoner av VirtualBox og er tilstede i Virtual Machine (VM) standardkonfigurasjon. Sårbarheten gjør at et ondsinnet program eller en angriper med administratorrettigheter eller rot i gjeste-operativsystemet kan kjøre og unnslippe vilkårlig kode i applikasjonslaget til vertsoperativsystemet. Den brukes til å kjøre kode fra flertallet av brukerprogrammene med minst privilegier. Zelenyuk sa: 'E1000 har et sårbarhet som tillater en angriper med root / administrator-rettigheter i en gjest å flykte til en vertsring 3. Da kan angriperen bruke eksisterende teknikker for å eskalere privilegier til å ringe 0 via / dev / vboxdrv.' En videodemonstrasjon av angrepet på Vimeo er også gitt ut.

Mulig løsning

Det er ingen sikkerhetsoppdatering tilgjengelig ennå for dette sikkerhetsproblemet. Ifølge Zelenyuk er utnyttelsen hans helt pålitelig, som han konkluderte med etter å ha testet den på Ubuntu versjon 16.04 og 18.04 × 86-46 gjester. Imidlertid tror han også at denne utnyttelsen også fungerer mot Windows-plattformen.

Selv om utnyttelsen gitt av ham er ganske vanskelig å utføre, kan følgende forklaring gitt av ham hjelpe de som kanskje vil få det til å fungere:

“Utnyttelsen er Linux-kjernemodul (LKM) for å laste inn i et gjest OS. Windows-saken vil kreve en driver som skiller seg fra LKM bare ved en initialiseringsomslag og kjerne-API-samtaler.

Forhøyede privilegier kreves for å laste inn en driver i begge operativsystemene. Det er vanlig og regnes ikke som en uoverstigelig hindring. Se på Pwn2Own-konkurranse hvor forsker bruker utnytte kjeder: en nettleser åpnet et ondsinnet nettsted i gjesten OS blir utnyttet, en nettleser sandkasse flukt er gjort for å få full ring 3 tilgang, et operativsystem sårbarhet utnyttes for å bane en måte å ringe 0 fra der det er noe du trenger for å angripe en hypervisor fra gjest OS. De kraftigste hypervisor-sårbarhetene er helt sikkert de som kan utnyttes fra gjeste ring 3. Det i VirtualBox er også en slik kode som er tilgjengelig uten gjeste rot privilegier, og den er for det meste ikke revidert ennå.

Utnyttelsen er 100% pålitelig. Det betyr at det enten fungerer alltid eller aldri på grunn av feil samsvar med binærfiler eller andre, mer subtile grunner til at jeg ikke redegjorde for det. Det fungerer i det minste på Ubuntu 16.04 og 18.04 x86_64 gjester med standardkonfigurasjon. ”

Zelenyuk bestemte seg for å bli offentlig med denne siste oppdagelsen av sårbarhet fordi han var i 'uenighet med [den] moderne infosec-tilstanden, spesielt med sikkerhetsforskning og bug-bounty,' som han møtte i fjor da han ansvarlig hadde rapportert om en feil i VirtualBox Oracle. Han uttrykte også sin misnøye med måten frigjøringsprosessen for sårbarhet markedsføres og måten de blir fremhevet av sikkerhetsforskere på konferanser hvert år.

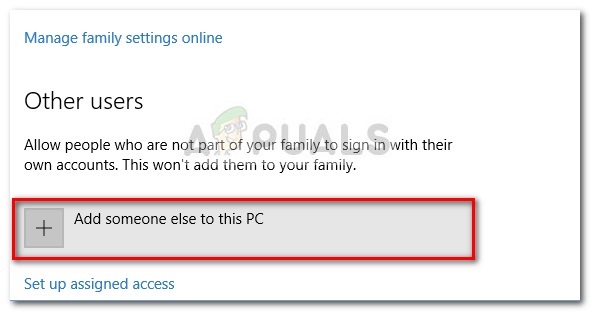

Selv om det ennå ikke er noen sikkerhetsoppdatering tilgjengelig for dette sikkerhetsproblemet, kan brukerne beskytte seg mot det ved å endre nettverkskortet fra virtuelle maskiner til enten Paravirtualized Network eller PCnet.