Android Illustrasjonskilde - Fossbytes

Google har jobbet hardt med å rydde opp i Android-koden og gjøre fremtidige utgivelser tryggere. De har konsekvent tatt designvalg i år som vil gjøre sikkerhetsoppdateringer lettere å distribuere. Selv etter en grundig innsats fra devs for å lappe opp sårbarheter, ser det ut til å være en ny som dukker opp.

Det er oppdaget en sårbarhet i Android-en RSSI sendinger av forskere. Android er åpen kildekode. Det er flere metoder for kommunikasjonskanaler mellom forskjellige apper og operativsystemet, og applikasjoner kan bruke 'intention' -kanalen til å kringkaste systemomspennende meldinger som kan hentes av andre apper. Det er måter å hindre kringkastingen fra å gå til bestemte apper, men på grunn av uaktsomhet fra noen utviklere er disse begrensningene ikke pålagt riktig.

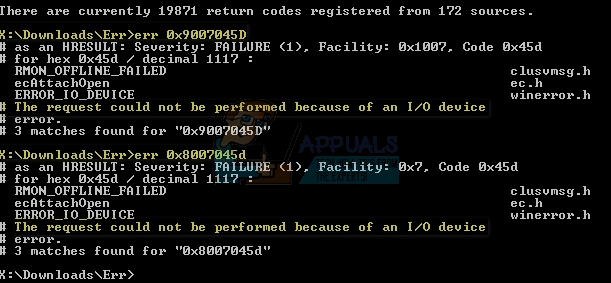

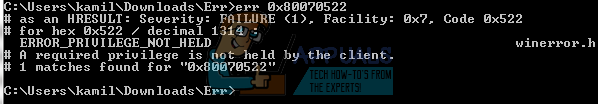

Google har implementert tillatelser i Android, som ber brukeren før operativsystemet overleverer relevante data til et program. Dette er en flott sikkerhetsfunksjon, men dessverre kreves ingen spesiell tillatelse for å kringkaste WiFi-styrkeverdi. Styrken til signalet som mottas av enheten er representert av RSSI-verdier. Selv om dette ikke samsvarer med dBm-verdier (fysisk).

Android versjon 9.0 har forskjellige “hensikter” for disse verdiene, “ android.net.wifi.STATE_CHANGE ”. Eldre versjoner bruker fortsatt “ android.net.wifi.RSSI_CHANGED ” intensjon. Begge disse gir bort RSSI-verdier ved kringkasting, og omgår tillatelser som kreves normalt.

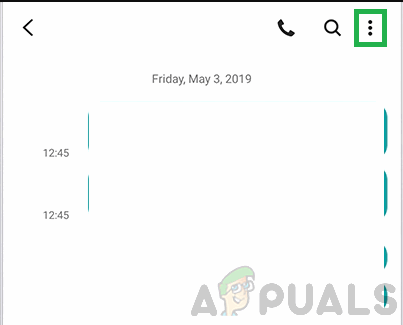

I følge kildeartikkelen fra nightwatchcybersecurity , kan dette replikeres av vanlige brukere. Du må bare installere “ Intern kringkastingsmonitor ”App, og kjør den. Du vil være i stand til å observere RSSI-verdiene som sendes fra enheten din.

Dette ble til og med testet på flere enheter av nightwatchcybersecurity .

Pixel 2, kjører Android 8.1.0, oppdateringsnivå juli 2018

Nexus 6P, kjører Android 8.1.0, oppdateringsnivå juli 2018

Moto G4, kjører Android 7.0, oppdateringsnivå april 2018

Kindle Fire HD (8. generasjon), som kjører Fire OS 5.6.10, som er gaffelt fra Android 5.1.1, oppdatert april 2018

Ruteren som ble brukt var ASUS RT-N56U som kjørte den siste firmware

Alle viste et unikt utvalg av RSSI-verdier.

Googles svar

Google har erkjent problemet og klassifisert det som en moderat utnyttelse. Dette ble delvis løst i Android 9.0, da en av hensiktene ikke ødelegger sensitive data.

RSSI-verdier kan brukes til å geografisk lokalisere enkeltpersoner på lokale wifi-nettverk. Gitt at det påvirker hver Android-telefon, uavhengig av leverandør, kan dette bli et alvorlig sikkerhetsproblem, hvis det ikke blir sendt.

Merker Android-sikkerhet Data