DELL EMC UK

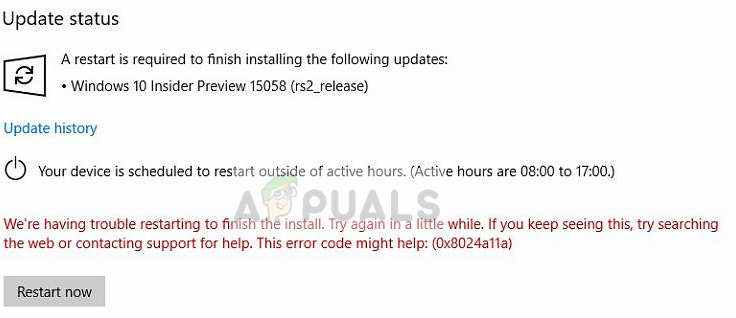

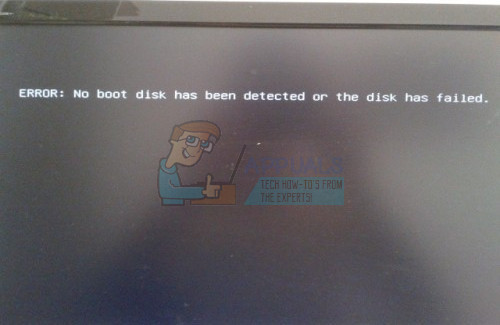

XML External Entity (XEE) injeksjonssårbarhet er blitt oppdaget i Dells EMC Data Protection Advisor versjon 6.4 til 6.5. Dette sikkerhetsproblemet finnes i REST API, og det kan tillate at en godkjent ekstern skadelig angriper kompromitterer de berørte systemene ved å lese serverfiler eller forårsake en Denial of Service (DoS-krasj gjennom skadelig utformede dokumenttypedefinisjoner (DTD-er) gjennom XML-forespørselen.

Dell EMC Data Protection Advisor er designet for å gi en enkelt plattform for sikkerhetskopiering, gjenoppretting og administrasjon av data. Den er designet for å gi enhetlig analyse og innsikt for IT-miljøene i store selskaper. Den automatiserer den en gang manuelle prosessen og gir forbedret effektivitet og lavere kostnadsfordeler. Applikasjonen støtter et bredt spekter av teknologier og programvare som en del av sikkerhetskopidatabasen, og den fungerer som det ideelle verktøyet for å sikre at revisjon blir overholdt for beskyttelse.

Dette sikkerhetsproblemet er tildelt merkelappen CVE-2018-11048 , ansett å ha høy risiko, og tildelte følgelig en CVSS 3.0 basescore på 8,1. Sårbarheten påvirker DELL EMC Data Protection Advisor versjoner 6.2, 6.3, 6.4 (før patch B180) og 6.5 (før patch B58). Det er også funnet at sårbarheten påvirker Integrated Data Protection Appliance versjoner 2.0 og 2.1.

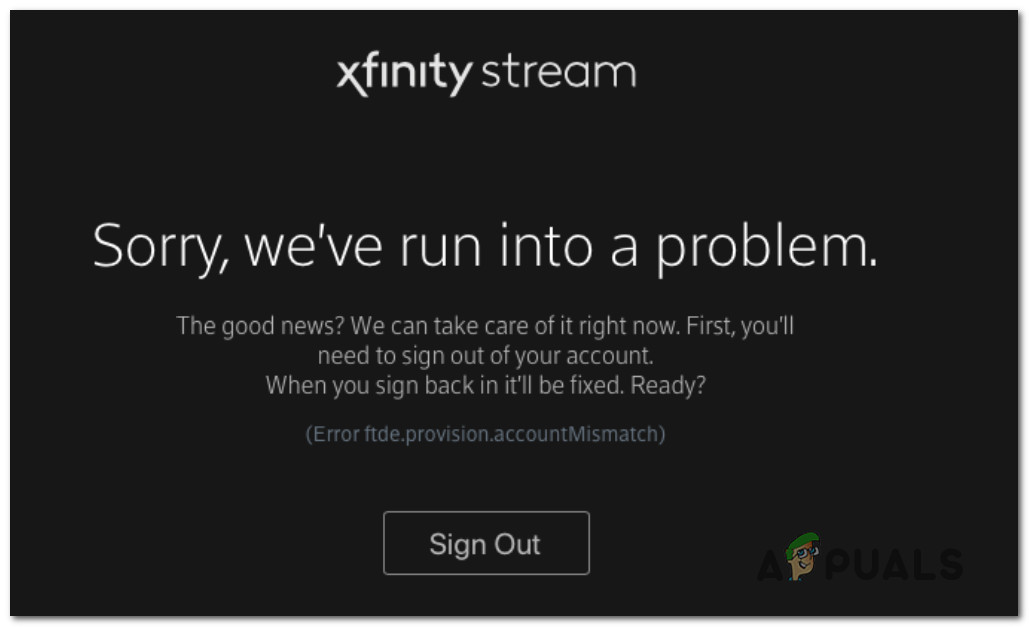

Dell er kjent med dette sikkerhetsproblemet, da det har gitt ut oppdateringer for sitt produkt for å redusere utnyttelseskonsekvensene. Oppdateringer B180 eller nyere inneholder de nødvendige oppdateringene for versjon 6.4 av Dell EMC Data Protection Advisor, og oppdateringer B58 eller senere inneholder de nødvendige oppdateringene tilsvarende for versjon 6.5 av programmet.

Registrerte Dell EMC Online Support-kunder kan enkelt nedlasting den nødvendige oppdateringen fra EMC Support-nettsiden. Ettersom dette sikkerhetsproblemet har høy risiko for utnyttelse med XEE-injeksjonssårbarhet og potensielt DoS-krasj, blir brukere (spesielt administratorer av store bedrifter som bruker plattformen) bedt om å bruke oppdateringen umiddelbart for å unngå systemkompromiss.