Hackers påståtte beskrivelse

Ransomware, malware og andre virusskapere, samt statsstøttede nettkriminelle, har i økende grad vist et høyt fokusnivå mot store selskaper og næringsliv, spesielt i teknologibransjen. Ganske nylig har disse vedvarende trusselgruppene blitt veldig selektive med hensyn til målene sine i stedet for å bruke store angrep. Det ser ut til at programvareutviklere, kodere og andre ansatte på seniornivå i teknologibransjen nå er hovedmål for hackere som utfører cyberangrep.

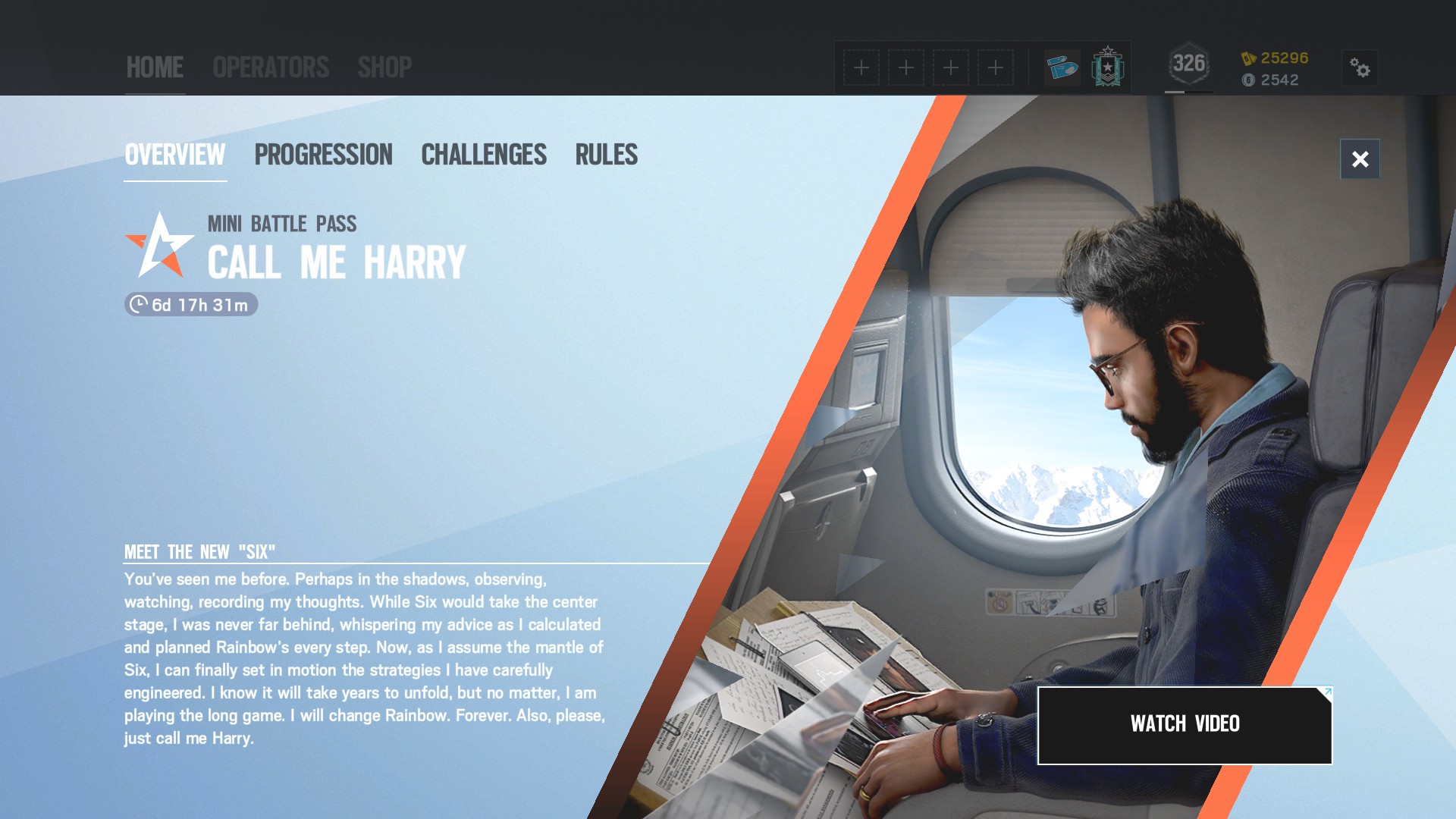

Vi rapporterte nylig hvordan statssponserte hackinggrupper som er distribuert for å drive cyberspionasje på store utenlandske selskaper gjennomføre nettangrep på spillindustrien . Deres taktikk involverte å trenge gjennom utviklingen i slutten av spillopprettingsprosessen og deretter bruke ulovlig ervervede lisenser og sertifikater for å gjennomføre ytterligere angrep. Etter samme metode ser det ut til at disse nettkriminelle går etter programvareutviklere og kodeskribenter. Ved å få tilgang til kontoer, pålogginger og annen legitimasjon som gir dem privilegert tilgang, kan hackere utføre flere angrep og utføre cyberspionasje også.

Glasswall 'August 2019 Threat Intelligence Bulletin' avslører programvareutviklere som blir vedvarende forfulgt:

Den nettopp utgitte August 2019 Threat Intelligence Bulletin av cybersecurity-selskapet Glasswall avslører bransjene som forblir i krysset av nettkriminelle. Rapporten fokuserer primært på phishing-angrep og indikerer at teknologiindustrien fortsatt er det mest angrepne segmentet. Ifølge rapporten er omtrent halvparten av alle skadelige phishing-kampanjer rettet mot teknologibransjen.

I de fleste tilfeller, nettkriminelle rettet mot teknologibransjen ønsker immateriell eiendom og andre forretningsfølsomme data. Kriminelle har enten til hensikt å overlevere dataene til håndtererne sine eller selge dem for fortjeneste på Dark Web. Det har vært forekomster av store stabler økonomisk givende informasjon som er lagt ut for ulovlige auksjoner . Statssponserte vedvarende trusselgrupper prøver å stjele data som kan hjelpe landene deres med å bygge billigere eller avgjørende versjoner av produkter som utenlandske selskaper møysommelig har utviklet gjennom mye forskning og utvikling.

Det er bekymringsfullt å merke seg at programvareutviklere og andre kjernemedlemmer i utviklingsteamet ser ut til å være på listen over hackere med høy prioritet. Flere phishing-angrep som er avhengige av sosialteknikk, blir distribuert for å lokke utviklere. Når identiteten og legitimasjonen deres er ulovlig, prøver nettkriminelle å trenge inn i nettverket og få tilgang til sensitiv informasjon.

Hvordan angripes programvareutviklere og kodere i teknologiverden?

Programvareutviklere i teknologibransjen er noen av de mest verdifulle eiendelene. Enda viktigere, de har ofte tilgang til administratorrettigheter på tvers av forskjellige systemer. I tillegg, ettersom de er involvert i kjerneutviklingen av programvareproduktet, må programvareutviklere bevege seg rundt tech-selskapets interne cyberspace uten å være begrenset. Det er unødvendig å legge til at angripere som klarer å få tilgang til påloggingsinformasjonen til disse utviklerne også kan bevege seg sideveis rundt nettverk og få tilgang til sitt endelige mål, bemerket Lewis Henderson, VP i Glasswall,

' Som angriper, hvis du kan lande på en administratormaskin, har de privilegert tilgang, og det er det angriperne er ute etter. Programvareutviklere har den privilegerte tilgangen til IP, og det gjør dem interessante. '

Det kan virke rart at programvareingeniører vil bli bytte for phishing-angrep, ettersom de er hjertet i teknologiverden og kan antas å være ganske kjent ved slike forsøk. Imidlertid blir nettkriminelle kreative og spesifikke. I stedet for å distribuere et omfattende angrep som kan være stoppet av antivirusprogramvare , disse kriminelle sender nøye utformede e-poster og distribuerer andre metoder som er omhyggelig opprettet for å unngå mistanke. “ Skurkene gjør ikke store globale kampanjer; de forsker mye. Og når vi ser på en angrepsanalyse i prosessen, er mange av utgangspunktene etterretningsinnsamling , ”Observerte Henderson.

Nettkriminelle rettet mot programvareutviklere besøker i økende grad profilene disse personene lager på profesjonelle sosiale nettverkssider som LinkedIn. Deretter later disse hackerne til å være rekrutterere og sender ut spesiallagde meldinger for å målrette mot en person i organisasjonen de ønsker å få tilgang til. Angripere gjennomfører bakgrunnssjekker for å bestemme ferdighetene til målene sine. Enkelt sagt, angriperne utnytter rutinemessig informasjonen om spesifikke ferdigheter og interesser for deres kommende offer og skaper en svært tilpasset phishing-e-post og annen kommunikasjon, bemerket Henderson,

' Det kan være et PDF-jobbtilbud som sier at de vet at du er i bransjen, og dette er dine ferdigheter fordi de har slått deg opp på LinkedIn. De prøver å lokke folk gjennom sosial engineering og phishing i en ganske dødelig kombinasjon. '

Det målrettede offeret må bare åpne den tilsmussede PDF-filen lastet med ondsinnet kode. Det har vært flere slike vellykkede infiltrasjoner forårsaket av å åpne slike e-poster og filer. Administratorer prøver hele tiden å utdanne ansatte om sikkerhetsprotokoller for å åpne slike mistenkelige filer og sende det samme til analyse.

Merker Sikkerhet