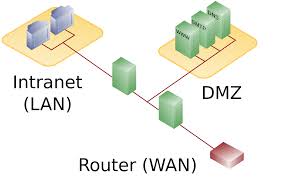

I datasikkerhet er en DMZ (noen ganger referert til som et perimeter-nettverk) et fysisk eller logisk delnettverk som inneholder og eksponerer organisasjonens tjenester som vender utad mot et større upålitelig nettverk, vanligvis Internett. Hensikten med en DMZ er å legge til et ekstra sikkerhetslag i organisasjonens lokale nettverk (LAN); en ekstern angriper har bare tilgang til utstyr i DMZ, i stedet for noen annen del av nettverket. Navnet er avledet av begrepet 'demilitarisert sone', et område mellom nasjonalstater der militær handling ikke er tillatt.

Det er vanlig å ha en brannmur og demilitarisert sone (DMZ) på nettverket ditt, men mange mennesker, til og med IT-fagfolk, forstår ikke hvorfor, bortsett fra en vag idé om semi-sikkerhet.

De fleste bedrifter som er vert for sine egne servere, driver sine nettverk med en DMZ som ligger i omkretsen av nettverket, og opererer vanligvis på en egen brannmur som et semi-klarert område for systemer som grensesnitt med omverdenen.

Hvorfor eksisterer slike soner, og hva slags systemer eller data skal være i dem?

For å opprettholde reell sikkerhet er det viktig å tydelig forstå formålet med en DMZ.

De fleste brannmurer er sikkerhetsenheter på nettverksnivå, vanligvis et apparat eller et apparat i kombinasjon med nettverksutstyr. De er ment å gi et detaljert middel for tilgangskontroll på et sentralt punkt i et forretningsnettverk. En DMZ er et område i nettverket som er atskilt fra det interne nettverket og Internett, men som er koblet til begge.

En DMZ er ment å være vert for systemer som må være tilgjengelige for Internett, men på andre måter enn det interne nettverket. Graden av tilgjengelighet til Internett på nettverksnivå styres av brannmuren. Graden av tilgjengelighet til Internett på applikasjonsnivå styres av programvare og egentlig en kombinasjon av webserver, operativsystem, tilpasset applikasjon og ofte databaseprogramvare.

DMZ tillater vanligvis begrenset tilgang fra Internett og fra det interne nettverket. Interne brukere må vanligvis få tilgang til systemer i DMZ for å oppdatere informasjon eller for å bruke data samlet eller behandlet der. DMZ er ment å gi publikum tilgang til informasjon via Internett, men på begrensede måter. Men siden det er eksponering for Internett og en verden av geniale mennesker, er det en stadig tilstedeværende risiko for at disse systemene kan bli kompromittert.

Virkningen av kompromiss er dobbelt: For det første kan informasjon om det eller de eksponerte systemene gå tapt (dvs. kopiere, ødelegge eller ødelegge) og for det andre kan selve systemet brukes som en plattform for videre angrep på sensitive interne systemer.

For å redusere den første risikoen, bør DMZ bare tillate tilgang gjennom begrensede protokoller (f.eks. HTTP for normal nettilgang og HTTPS for kryptert nettilgang). Da må selve systemene konfigureres nøye for å gi beskyttelse gjennom tillatelser, autentiseringsmekanismer, nøye programmering og noen ganger kryptering.

Tenk på hvilken informasjon nettstedet eller applikasjonen din vil samle inn og lagre. Det er det som kan gå tapt hvis systemene kompromitteres gjennom vanlige nettangrep, for eksempel en SQL-injeksjon, bufferoverløp eller feil tillatelser.

For å redusere den andre risikoen, bør ikke DMZ-systemer stole på av systemer dypere i det interne nettverket. Med andre ord bør DMZ-systemer ikke vite noe om interne systemer, selv om noen interne systemer kanskje vet om DMZ-systemer. I tillegg bør DMZ-tilgangskontroller ikke tillate DMZ-systemer å starte noen tilkoblinger lenger inn i nettverket. I stedet bør enhver kontakt med DMZ-systemer initieres av interne systemer. Hvis et DMZ-system er kompromittert som en angrepsplattform, bør de eneste systemene som er synlige for det være andre DMZ-systemer.

Det er viktig at IT-ledere og bedriftseiere forstår hvilke typer skade som er mulig på systemer som er eksponert på Internett, samt mekanismene og metodene for beskyttelse, som DMZ-er. Eiere og ledere kan bare ta informerte beslutninger om hvilke risikoer de er villige til å akseptere når de har et godt innblikk i hvor effektivt verktøyene og prosessene demper risikoen.

3 minutter lest

![uTorrent sitter fast ved å koble til jevnaldrende [løst]](https://jf-balio.pt/img/how-tos/19/utorrent-stuck-connecting-peers.jpg)