SSH er en nettverksprotokoll som fungerer i en konsoll. Den mest brukte SSH-klienten er PuTTy. Bildet nedenfor viser en etablert SSH-økt. Den er enkel å bruke og rask. De fleste IT-profesjonelle administrerer hele nettverket utelukkende via SSH på grunn av sikkerheten og rask / enkel tilgang til å utføre administrative og administrasjonsoppgaver på serveren. Hele økten i SSH er kryptert - De viktigste protokollene for SSH er SSH1 / SSH-1 og SSH2 / SSH-2. SSH-2 er sistnevnte, sikrere enn SSH-1. Et Linux OS har et innebygd verktøy som heter Terminal for å få tilgang til konsollen, og en Windows-maskin krever en SSH-klient (f.eks. PuTTy).

Få tilgang til en ekstern vert ved hjelp av SSH

For å få tilgang til en ekstern vert / maskin ved hjelp av SSH, må du ha følgende:

til) PuTTy (gratis SSH-klient)

b) SSH Server brukernavn

c) SSH-serverpassord

d) SSH-port som vanligvis er 22, men siden 22 er standard, bør den endres til en annen port for å unngå angrep på denne porten.

I en Linux-maskin er brukernavn rot er administrator som standard og inneholder alle administrative rettigheter.

I Terminal vil følgende kommando starte en tilkobling til serveren.

ssh root@192.168.1.1

hvor root er brukernavnet, og 192.168.1.1 er vertsadressen

Slik ser terminalen ut:

Kommandoene dine blir skrevet inn etter $ symbol . For hjelp med hvilken som helst kommando i terminal / kitt, bruk syntaksen:

mann ssh

mannskommando

mann, etterfulgt av hvilken som helst kommando vil returnere kommandoveiledning på skjermen

Så det jeg skal gjøre nå er at SSH bruker PuTTy i Debian OS som kjører på VMWare.

Men før jeg gjør det, må jeg aktivere SSH ved å logge inn på min VM Debian. Hvis du nettopp har kjøpt en server fra et vertsfirma, kan du be dem om å aktivere SSH for deg.

For å aktivere ssh, bruk

sudo /etc/init.d/ssh start på nytt

Siden jeg bruker Ubuntu, og ssh ikke ble installert, så

Bruk disse kommandoene for å installere ssh

sudo apt-get install openssh-client

sudo apt-get install openssh-server

Og her er hva jeg har, logget på SSH via PuTTy:

Nå er det det som trengs for å sette opp SSH og etablere en økt via PuTTy - Nedenfor vil jeg ta for meg noen grunnleggende avanserte funksjoner som sakte vil begynne å gi deg et større innblikk i hele scenariet.

Standard ssh-konfigurasjonsfilen ligger på: / etc / ssh / sshd_config

For å se konfigurasjonsfilen, bruk: cat / etc / ssh / sshd_config

For å redigere konfigurasjonsfilen, bruk: vi / etc / ssh / sshd_config eller nano / etc / ssh / sshd_config

Etter å ha redigert en fil, bruk CTRL + X og trykk på Y-tasten for å lagre og avslutte den (nano editor)

SSH-porten kan endres fra konfigurasjonsfilen, standardport er 22. De grunnleggende kommandoene, cat, vi og nano vil også fungere for andre ting. For å lære mer om kommandoer spesifikt, bruk Google Søk.

Hvis du gjør noen endringer i en konfigurasjonsfil, kreves det en omstart for den tjenesten. La oss anta at vi nå vil endre porten vår, så det vi skal gjøre er å redigere sshd_config-filen, og jeg vil bruke

nano / etc / ssh / sshd_config

Du må være logget inn som administrator, eller bruke sudo nano / etc / ssh / sshd_config for å redigere filen. Etter at den er redigert, start ssh-tjenesten på nytt, sudo /etc/init.d/ssh start på nytt

Hvis du endrer en port, må du huske å tillate den i IPTABLES, hvis du bruker standard brannmur.

iptables -I INNGANG -p tcp –port 5000 -j ACCEPT/etc/rc.d/init.d/iptables lagre

Spør iptables for å bekrefte om porten er åpen

iptables -nL | grep 5000

Det er flere retningslinjer i konfigurasjonsfilen, som diskutert tidligere, det er to protokoller for SSH (1 & 2). Hvis den er satt til 1, endrer du den til 2.

Nedenfor er litt av konfigurasjonsfilen min:

# Pakkegenerert konfigurasjonsfil

# Se sshd_config (5) -siden for detaljer

# Hvilke porter, IP-er og protokoller vi lytter etter

Port 5000 erstattet nummer 22 med port

# Bruk disse alternativene for å begrense hvilke grensesnitt / protokoller sshd vil binde seg til

#ListenAddress ::

#ListenAddress 0.0.0.0

Protokoll 2 erstattet protokoll 1 med 2

ikke glem å starte tjenesten på nytt etter endringer

Root er administrator, og det anbefales at den må deaktiveres, ellers hvis du er åpen for eksterne tilkoblinger, kan du bli gjenstand for et brute force-angrep eller andre ssh-sårbarheter - Linux-servere, er de mest elskede boksene av hackere, direktivet LoginGraceTime , setter opp en tidsgrense for brukeren å logge på og godkjenne. Hvis brukeren ikke gjør det, lukkes forbindelsen - la det være som standard.

# Autentisering:

Logg innGraceTime 120

PermitRootLogin nr

StrictModes ja

En super kul funksjon, er Nøkkelautentisering (PubkeyAuthentication) - Denne funksjonen lar deg sette opp kun nøkkelbasert autentisering, slik vi ser med Amazon EC3-servere. Du kan bare få tilgang til serveren med din private nøkkel, den er veldig sikker. For at dette skal fungere, må du generere et nøkkelpar og legge til den private nøkkelen til den eksterne maskinen din, og legge til den offentlige nøkkelen til serveren, slik at den er tilgjengelig med den nøkkelen.

PubkeyAuthentication ja

AuthorizedKeysFile .ssh / autoriserte_taster

RSAAuthentication ja

PassordGodkjenningsnr

Dette vil nekte ethvert passord, og vil bare tillate brukere tilgang med en nøkkel.

I et profesjonelt nettverk vil du vanligvis informere brukerne hva de har lov til å gjøre og hva ikke, og annen nødvendig informasjon

Konfigurasjonsfilen som skal redigeres for bannere er: / etc / motd

For å åpne filen i editoren, skriv: nano / etc / motd eller sudo / etc / motd

Rediger filen, akkurat som du ville gjort i notisblokken.

Du kan også plassere banneret i en fil og referere til det i / etc / motd

f.eks: nano banner.txt vil opprette en banner.txt-fil og umiddelbart åpne redaktøren.

Rediger banneret, og ctrl + x / y for å lagre det. Deretter refererer du til den i motd-filen ved hjelp av

Banner /home/users/appualscom/banner.txt ELLER hva som helst, filstien er.

Akkurat som banneret, kan du også legge til en melding før påloggingsprompten, filen for redigering er / etc / problem

SSH Tunneling

SSH Tunneling lar deg tunnelere trafikken fra din lokale maskin til en ekstern maskin. Den er opprettet gjennom SSH-protokoller og er kryptert. Sjekk ut artikkelen på SSH Tunneling

Grafisk økt over SSH-tunnel

Aktiver den grafiske / gui-økten ved å fjerne kommentaren til følgende linjeX11Videresending ja

På klientens slutt vil kommandoen være:

ssh -X root@10.10.10.111

Du kan kjøre program som Firefox osv ved å bruke enkle kommandoer:

Firefox

Hvis du får en skjermfeil, angir du adressen:

eksport DISPLAY = IPaddressofmachine: 0.0

TCP Wrappers

Hvis du ønsker å tillate utvalgte verter og nekte noen, er dette filene du trenger å redigere

1. /etc/hosts.allow

2. /etc/hosts.deny

Å tillate noen få verter

sshd: 10.10.10.111

For å hindre alle i å skyve inn på serveren din, legg til følgende linje i /etc/hosts.deny

sshd: ALLE

SCP - Sikker kopi

SCP - sikker kopi er et filoverføringsverktøy. Du må bruke følgende kommando for å kopiere / overføre filer over ssh.

kommandoen nedenfor vil kopiere minfil til / home / user2 den 10.10.10.111

scp / home / user / myfile root@10.10.10.111: / home / user2

scp kilde destinasjonssyntaks

Å kopiere en mappe

scp –r / home / user / myfolder roor@10.10.10.111: / home / user2

Søker etter filer på en ekstern maskin

Det er veldig enkelt å søke etter filer på en ekstern maskin og se utdataene på systemet ditt. For å søke på filer på en ekstern maskin

ssh root@10.10.10.111 “finn / hjem / brukernavn“ * .jpg ””Kommandoen vil søke i / hjem / brukerkatalog for alle * .jpg-filer, du kan spille med den. finn / -navn vil søke i hele / rotkatalogen.

SSH Ekstra sikkerhet

iptables lar deg sette tidsbaserte begrensninger. Kommandoene nedenfor vil blokkere brukeren i 120 sekunder hvis de ikke klarer å autentisere. Du kan bruke parameteren / sekund / time / minutt eller / dag i kommandoen for å spesifisere perioden ..

Tidsbaserte grenseriptables -A INNGANG -p tcp -m tilstand –syn –stat NEW –port 22 -m grense –grense 120 / sekund –grense-burst 1 -j ACCEPT

iptables -A INNGANG -p tcp -m state –syn –state NEW –dport 5000 -j DROP

5000 er porten, endre den i henhold til innstillingene dine .

Tillater godkjenning fra en bestemt IP

iptables -A INPUT -p tcp -m state –state NEW –kilde 10.10.10.111 –port 22 -j ACCEPT

Andre nyttige kommandoer

Fest en skjerm over SSH

ssh -t root@10.10.10.111 skjerm –r

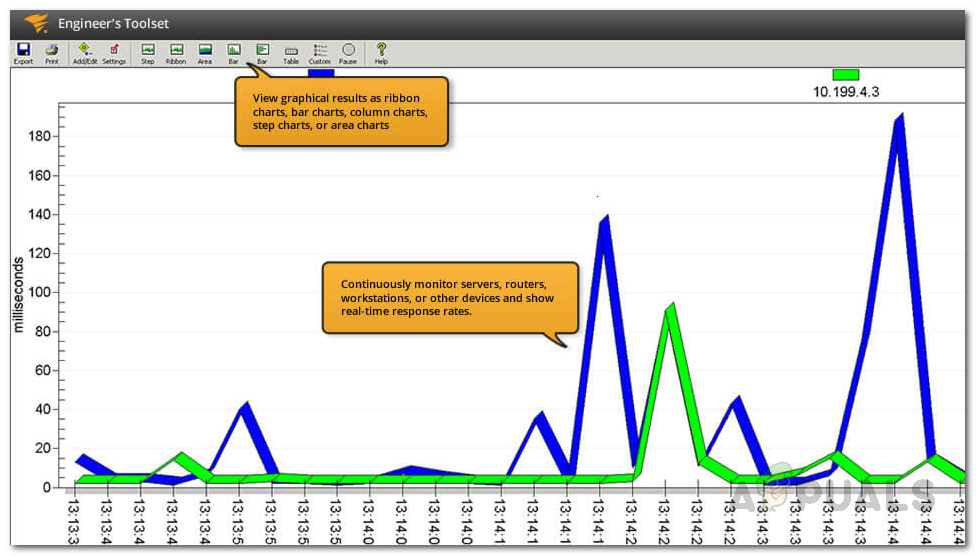

SSH overføringshastighetskontroll

ja | pv | ssh $root@10.10.10.111 “cat> / dev / null”

![[FIX] Bedrag kunne ikke lastes inn profil](https://jf-balio.pt/img/how-tos/94/deceit-failed-load-profile.png)