Teknologibransjen prøver å fikse (eller i det minste redusere) de to nye sårbarhetene som ble oppdaget av sikkerhetsforskere på slutten av 2017. Nedsmelting og Spektrum skaper overskrifter over hele verden, og med god grunn - de to feilene påvirker nesten alle enheter drevet av en Intel-, AMD- eller ARM-prosessor laget de siste 20 årene.

Disse sårbarhetene kan påvirke smarttelefoner, stasjonære datamaskiner, bærbare datamaskiner, skyservere, og listen fortsetter. Husk at dette ikke er et Microsoft-eksklusivt problem - alle andre leverandører av operativsystem er berørt.

Hva er Meltdown and Spectre?

Dubbet Nedsmelting og Spektrum , gjør de to sårbarhetene det mulig for en angriper å utnytte kritiske feil i moderne prosessorer for å få tilgang til beskyttet kjerneminne . Med riktig ferdighetssett kan en hacker teoretisk utnytte dem til å kompromittere det privilegerte minnet til en prosessor og kjøre en ondsinnet kode for å få tilgang til ekstremt sensitivt minneinnhold fra den. Dette minneinnholdet kan inneholde passord, tastetrykk, personlige data og annen verdifull informasjon.

Dette settet med sårbarheter viser at det er mulig å omgå adresse plass isolasjon - grunnlaget for prosessorintegritet helt siden 1980. Inntil nå, adresse plass isolasjon ble ansett som en sikker isolasjonsmekanisme mellom brukerapplikasjoner og operativsystemet og mellom to applikasjoner.

Alle moderne prosessorer bruker en rekke grunnleggende prosesser for å øke hastigheten på forespørslene. Nedsmelting og Spektrum dra nytte av tidspunktet for ulike instruksjoner for å hente ut sensitiv eller personlig informasjon. Mens sikkerhetseksperter bestemte at Spectre er vanskeligere å utnytte enn Meltdown, ser det ut til at det kan gjøre betydelig mer skade enn Meltdown.

Hvordan påvirker det deg?

Samtidig som Nedsmelting omgår isolasjonen mellom brukerapplikasjoner og operativsystemet, Spektrum river isolasjonen mellom to forskjellige applikasjoner. Det kanskje mest bekymringsfulle med Spectre er at hackere ikke lenger trenger å finne en sårbarhet i programmet - det er teoretisk mulig å lure programmer som følger beste praksis for å lekke sensitiv informasjon, selv om de driver en solid sikkerhetsbutikk.

Hvis vi skulle være helt pessimistiske med hensyn til sikkerhetstrusselen, kan ingen søknader betraktes som 100% trygge lenger. Selv om det ikke har vært noen bekreftede angrep som bruker Spectre og Meltdown, er det sjanse for at black hat-hackere allerede vurderer hvordan de kan få tak i dataene dine ved å utnytte disse sårbarhetene.

Sikkerhetsoppdateringer

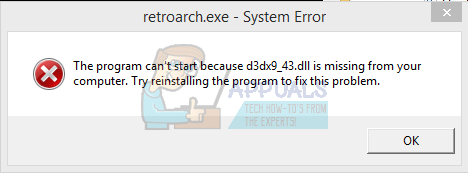

Dessverre er dette en sikkerhetsfeil på brikkenivå som ikke kan løses helt med en programvareoppdatering. Fordi det krever modifisering av OS-kjernen, er den eneste permanente løsningen som vil eliminere bruddene fullstendig, et arkitektonisk redesign (med andre ord å erstatte CPU). Dette har gitt de store aktørene i teknologibransjen lite valg. Siden de ikke kan erstatte CPU på alle tidligere utgitte enheter, er deres beste håp å redusere risikoen så mye de kan via sikkerhetsoppdateringer.

Alle leverandører av operativsystemer har gitt ut (eller skal frigjøre) sikkerhetsoppdateringer for å takle feilene. Imidlertid har løsningen en pris - sikkerhetsoppdateringer forventes å redusere alle berørte enheter hvor som helst mellom 5 og 30 prosent på grunn av grunnleggende endringer i hvordan OS-kjernen håndterer minnet.

Det er sjelden at alle de store spillerne kommer sammen i et forsøk på å løse disse feilene, men det er også en god indikator på hvor alvorlig problemet egentlig er. Uten å få panikk for mye, er det god praksis å holde øye med sikkerhetsoppdateringer og sørge for at du tilbyr enheten din den beste beskyttelsen du kan mot disse sårbarhetene. For å hjelpe deg i denne oppgaven har vi samlet en liste over reparasjoner mot de to sikkerhetsfeilene.

Hvordan beskytte mot Meltdown og Spectre CPU sikkerhetsfeil

Nedenfor finner du en liste over måter å beskytte deg mot Meltdown og Spectre-sårbarheter. Guiden er delt inn i en serie undertitler med det mest populære utvalget av enheter som er berørt av disse sårbarhetene. Følg guiden som passer til enheten din, og sørg for å gå tilbake på denne lenken, da vi oppdaterer artikkelen med nye rettelser etter hvert som de blir utgitt.

Merk: Husk at trinnene nedenfor i stor grad er effektive mot Meltdown, som er den mest umiddelbare trusselen mot de to sikkerhetsfeilene. Spectre er fortsatt et stort ukjent, men sikkerhetsforskere plasserer det på andreplass på listen fordi det er mye vanskeligere å utnytte enn Meltdown.

Slik løser du sikkerhetsfeil på Spectre og Meltdown på Windows

Det er tre hovedkrav som må oppfylles for å sikre maksimal beskyttelse mot de nye sikkerhetsfeilene på Windows - OS-oppdatering, nettleseroppdatering og firmwareoppdatering. Fra den gjennomsnittlige Windows-brukerens synspunkt er det beste å gjøre akkurat nå å sikre at du har den nyeste Windows 10-oppdateringen og sørge for at du surfer på nettet fra en patched nettleser.

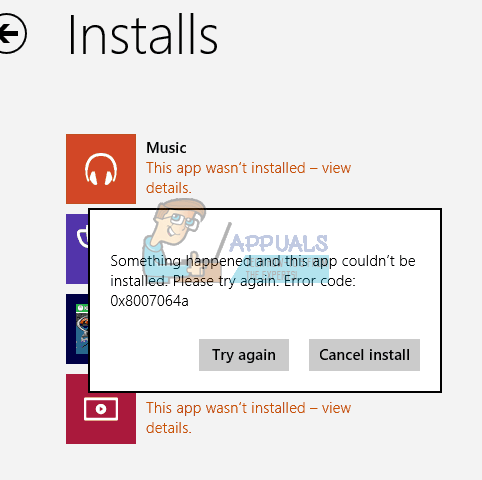

Microsoft har allerede utstedt en nødsikkerhetsoppdatering WU (Windows-oppdatering). Imidlertid ser det ut til at oppdatering ikke er synlig på noen PCer på grunn av tredjeparts antiviruspakker som forhindrer kjerneendringer. Sikkerhetseksperter jobber med en liste over antivirusprogrammer som støttes, men ting er mildt sagt fragmenterte.

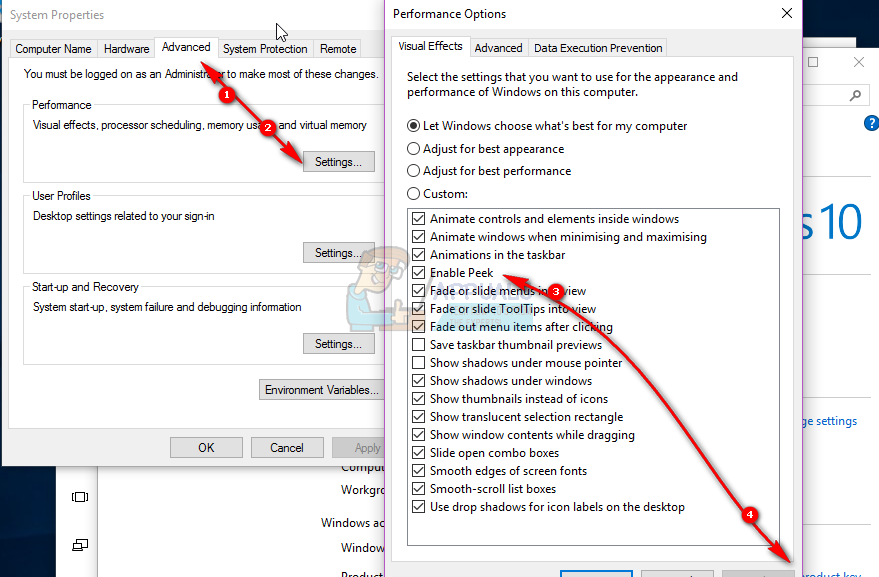

Hvis du ikke blir bedt om å oppdatere automatisk, åpner du et Run-vindu ( Windows-tast + R ), skriv “ kontrolloppdatering ” og traff Tast inn . I Windows-oppdatering klikk på Se etter oppdateringer og installer den nye sikkerhetsoppdateringen hvis du blir bedt om det.

Microsoft har også gitt manuelle nedlastingskoblinger for å takle dette problemet for Windows 7, Windows 8.1 og Windows 10:

- Windows 7 SP1

- Windows 8.1

- Windows 10

Merk: Koblingene ovenfor inneholder flere oppdateringspakker i henhold til forskjellige CPU-arkitekturer. Last ned en oppdatering som gjelder din PC-konfigurasjon.

Imidlertid er det litt mer komplisert å beskytte Windows-PC-en din mot Spectre og Meltdown enn å laste ned en sikkerhetsoppdatering fra Microsoft. Den andre forsvarslinjen er sikkerhetsoppdateringer for nettleseren du bruker.

- Firefox inneholder allerede en løsning som starter med versjon 57.

- Edge og Internet Explorer for Windows 10 har allerede mottatt sikkerhetsoppdateringer for å beskytte mot disse sårbarhetene.

- Chrome har kunngjort en sikkerhetsoppdatering som skal utgis 23. januar.

Brukerne blir bedt om å godta enhver automatisk oppdatering for å sikre beskyttelse på nettlesernivå. Hvis du ikke har den siste nettleserversjonen eller oppdateringen ikke ble installert automatisk, kan du avinstallere den og laste ned den nyeste versjonen.

I en egen vei jobber chipprodusenter (Intel, AMD og ARM) med fastvareoppdateringer for ytterligere maskinvarebeskyttelse. Mest sannsynlig vil disse distribueres separat av OEMs firmwareoppdateringer. Arbeidet begynner imidlertid bare, så det kan ta en stund til vi ser firmwareoppdateringene komme på enhetene våre. Siden det er opp til OEM-ene å frigjøre firmwareoppdateringer, er det verdt å sjekke med PC-ens OEM-støttenettsted for nyheter om en potensiell løsning.

Det er allerede snakk om at Microsoft kobler seg sammen med CPU-produsenter for å lage et verktøy som vil se etter beskyttelse for både firmware- og Windows-oppdateringer. Men inntil da må vi sjekke selv.

Slik løser du sikkerhetsfeil i Spectre og Meltdown på Android

Android-enheter påvirkes også av sårbarhetene Spectre og Meltdown. I det minste i teorien. Det var et Google-forskerteam som oppdaget sårbarhetene og varslet chipmakerne (lenge før pressen fikk øye på det). Dette skjedde 6 måneder før den koordinerte avsløringen fant sted, så man kunne spekulere i at denne forsinkelsen gjorde at Google kunne være bedre forberedt enn konkurrentene.

Fra og med 5. januar begynte Google å distribuere en ny sikkerhetsoppdatering for Android for å beskytte mot Meltdown og Spectre. Men gitt Android-rikets fragmenterte natur, er sjansen stor for at du ikke får det så snart du vil. Naturligvis hadde Google-merkede telefoner som Nexus og Pixel prioritet og fikk det nesten umiddelbart OTA.

Hvis du eier en Android-telefon fra en annen produsent enn Google, kan du vente lenge. Gitt pressoppmerksomheten som Meltdown og Spectre får, kan de imidlertid øke hastigheten på prosessen betydelig.

Men uansett hvilken Android-produsent du har, gå til Innstillinger og se om du har en ny oppdatering på vent. Hvis ikke, kan du undersøke om produsenten av telefonen din planlegger å gi ut en løsning når som helst snart.

Slik løser du sikkerhetsfeil på Spectre og Meltdown iOS

Apple har definitivt blitt tatt på vakt når de to sårbarhetene vi avslører. Mens selskapet opprinnelig nektet for at noen av enhetene deres ble påvirket av Meltdown og Spectre, har de siden kommet til innrømme at feilen påvirker alle iPhones . Siden de har en nesten identisk CPU-arkitektur, blir iPads og iPods like påvirket av sikkerhetsfeilene.

Apple har kunngjort at de har begynt 'avbøtingsprosedyrer' for Meltdown i iOS 11.2, men ingen utgivelsesdato for reparasjonen på eldre versjoner ble kunngjort. Det ser ut som den neste oppdateringen vil være rettet mot å plugge den potensielle Javascript-utnyttelsen på Safari.

Mens du venter på en offisiell Apple-uttalelse, må du holde øye med eventuelle nye oppdateringer for iPhone, iPad eller iPod. Gå til Innstillinger> Generelt> Programvareoppdatering og installer oppdateringer som venter.

Slik løser du sikkerhetsfeil på Spectre og Meltdown på Mac-maskiner

Selv om Apple opprinnelig var tett på problemet, påvirkes også Mac-maskiner av Meltdown og Spectre. Som det viser seg, nesten alle Apples produkter (foruten Apple Watches) er berørt.

Selskapet har allerede gitt ut en serie med løsninger som er laget for å redusere problemet fra og med macOS versjon 10.13.2 , og en toppsjef bekreftet at flere løsninger er på vei. Det er også en kommende oppdatering til Safari-nettleseren på både macOS og iOS som angivelig er utformet for å redusere en potensiell utnyttelse av Javascript.

Inntil nye rettelser kommer, bruk flittig oppdateringer fra App Store for OS X eller macOS, og sørg for at du er på den nyeste versjonen.

Slik løser du sikkerhetsfeil på Spectre og Meltdown Chrome OS

Chromebooks ser ut til å være enhetene med det sterkeste beskyttelseslaget mot Meltdown og Spectre. Google har kunngjort at alle nylige Chromebook-maskiner automatisk skal beskyttes mot disse nye sikkerhetstruslene. Enhver Chromebook som kjører Chrome OS versjon 63 (utgitt i desember) bør allerede ha de nødvendige sikkerhetsrettelsene.

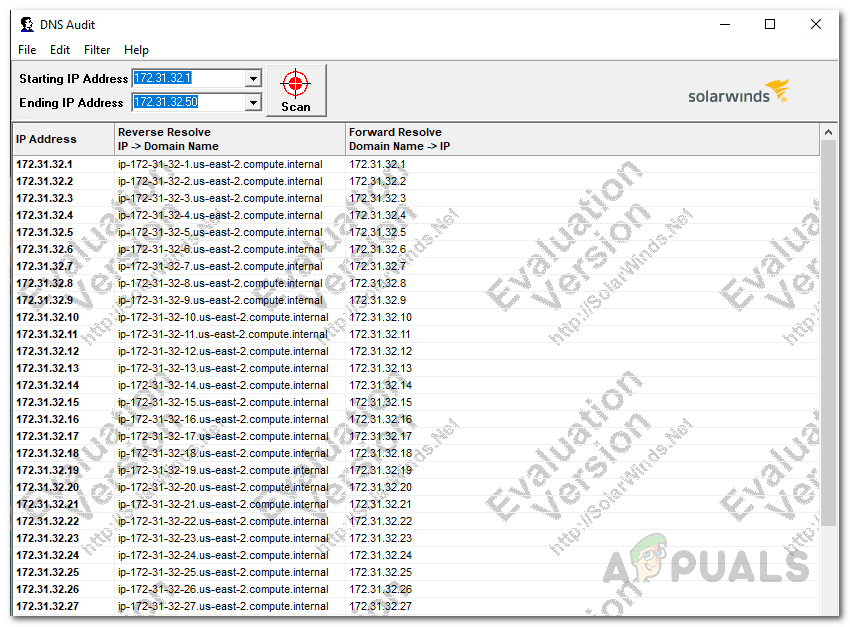

For å sikre at du er beskyttet, må du sørge for at du har den siste oppdateringen for Chrome OS. De fleste brukere har allerede versjon 63, men hvis ikke, oppdater den umiddelbart.

Hvis du vil bli mer teknisk, kan du skrive ' krom: // gpu ” inn i Omnibar og slå Tast inn . Bruk deretter Ctrl + F å søke etter ' operativsystem ”Dette gjør at du kan se Kernel-versjonen din. Kjerneversjoner 3.18 og 4.4 er allerede lappet for disse sikkerhetsfeilene.