Softpedia

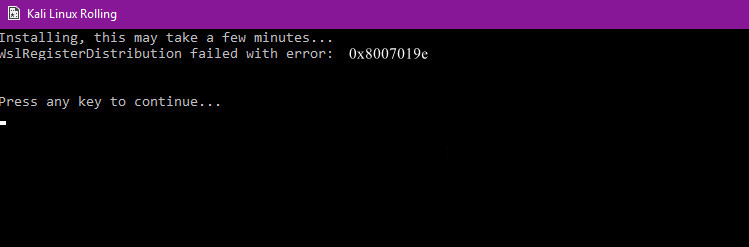

I en tweet av Alex Ionescu, visepresident for EDR Strategy i CrowdStrike, Inc., kunngjorde han frigjøringen av Ring 0 Army Knife (r0ak) på GitHub akkurat i tide til Black Hat USA 2018 informasjonssikkerhetskonferanse. Han beskrev verktøyet som driverløst og innebygd for alle Windows-domenesystemer: Windows 8 og fremover. Verktøyet gjør det mulig å utføre ring 0-lesing, skriving og feilsøking i Hypervisor Code Integrity (HVCI), Secure Boot og Windows Defender Application Guard (WDAG) -miljøer, en bragd som ofte er vanskelig å oppnå i disse miljøene.

Akkurat i tide til #Svart hatt , Jeg har gitt ut Ring 0 Army Knife (r0ak) kl https://t.co/ILcO7MoSw3 . Full driverfri, innebygd, Windows 8+ Ring 0 vilkårlig lese / skrive / utføre feilsøkingsverktøy for HVCI / Secure Boot / WDAG-miljøer der lokal feilsøking ofte er umulig å sette opp. pic.twitter.com/bPlSDBVoRr

- Alex Ionescu (@aionescu) 6. august 2018

Det forventes Alex Ionescu snakke på årets Black Hat USA-konferanse planlagt til 4. til 9. august i Mandalay Bay, Las Vegas. 4. til 7. august vil bestå av tekniske opplæringsverksteder, mens 8. og 9. august vil være taler, orienteringer, presentasjoner og forretningshaller til noen av de ledende navnene i IT-sikkerhetsverdenen, inkludert Ionescu i håp om å dele det aller siste innen forskning , utvikling og trender blant IT-sikkerhetsmiljøet. Alex Ionescu presenterer en foredrag med tittelen 'Windows Notification Facility: Peeling the Onion of the Most Undocumented Kernel Attack Surface Yet.' Hans utgivelse før samtalen virker rett opp i smuget til det han ønsker å snakke om.

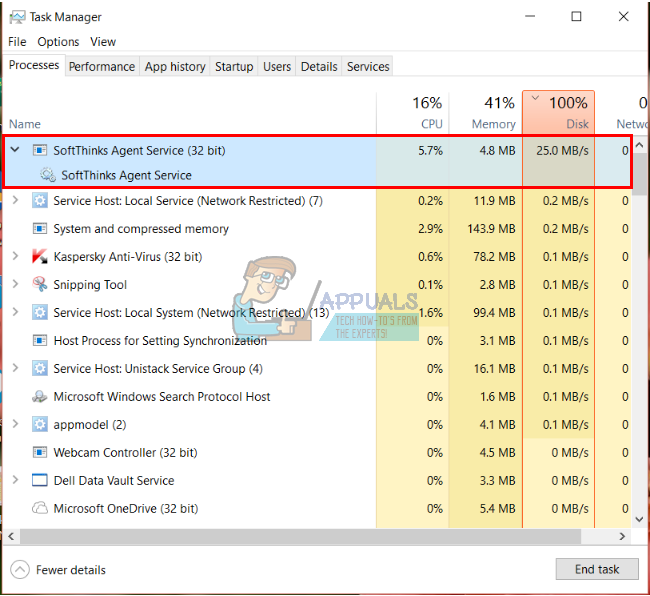

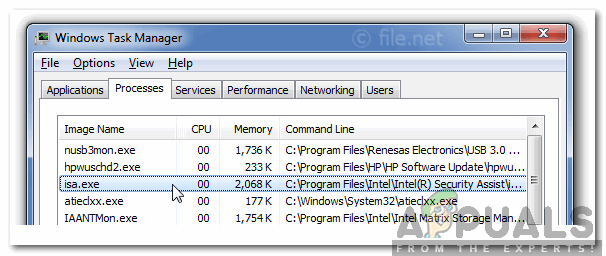

Åpen kildekodeverktøy og null dagers utnyttelse forventes å deles åpent på denne konferansen, og det virker passende at Ionescu nettopp har kommet ut med et gratis Ring 0 lese-, skrive- og feilsøkingsverktøy for Windows. Noen av de største utfordringene på Windows-plattformen inkluderer begrensningene til Windows Debugger og SysInternal Tools, som er avgjørende for feilsøking av IT. Ettersom de er begrenset med sin egen tilgang til Windows API-er, kommer Ionescus verktøy frem som et velkomment hurtigreparasjonstilbud for raskt å feilsøke problemer med kjerne og systemnivå som normalt ville være umulig å analysere.

Ring 0 Army Knife av Alex Ionescu. GitHub

Siden bare eksisterende, innebygde og Microsoft-signerte Windows-funksjonaliteter er ansatt, med alle de nevnte funksjonene som en del av KCFG-bitmappen, bryter ikke dette verktøyet noen sikkerhetskontroller, krever ikke eskalering av privilegier eller bruker noen 3rdfestdrivere for å utføre sin virksomhet. Verktøyet opererer på den grunnleggende strukturen til operativsystemet ved å omdirigere utførelsesflyten av vindusbehandlerens pålitelige fontvalideringskontroller for å motta en asynkron varsling av hendelsessporing for Windows (ETW) om fullføring av arbeidselementet (WORK_QUEUE_ITEM) for frigjøring av kjernemodusbuffere og gjenoppretting av normal drift.

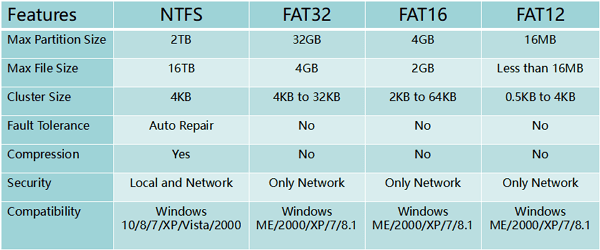

Ettersom dette verktøyet løser begrensningene for andre slike funksjoner i Windows, kommer det med sitt eget sett med begrensninger. Dette er imidlertid IT-spesialister som er villige til å håndtere ettersom verktøyet muliggjør vellykket gjennomføring av den grunnleggende prosessen som kreves. Disse begrensningene er at verktøyet bare kan lese 4 GB data om gangen, skrive opptil 32-bits data om gangen og kun utføre 1 skalarparameterfunksjoner. Disse begrensningene kunne lett blitt overvunnet hadde verktøyet blitt programmert på en annen måte, men Ionescu hevder at han valgte å beholde verktøyet på denne måten da det klarer å utføre det det er bestemt for å gjøre effektivt, og det er alt som betyr noe.